Qu'est-ce qu'une attaque DDoS ? Comment empêcher une attaque DDoS ?

Qu Est Ce Qu Une Attaque Ddos Comment Empecher Une Attaque Ddos

Les attaques DDoS et les attaques DoS se produisent universellement sur Internet, mais les définitions sont ambiguës et de nombreux internautes négligent toujours leur mal. Pour mieux protéger la sécurité de votre réseau, cet article sur Site Web de MiniTool vous présentera comment prévenir les attaques DDoS et ce qu'est une attaque DDoS.

Qu'est-ce qu'une attaque DDoS ?

Tout d'abord, qu'est-ce qu'une attaque DDoS ? L'attaque DDoS est une cyberattaque conçue pour influencer la disponibilité d'un système cible, tel qu'un site Web ou une application, pour les utilisateurs finaux légitimes.

Comme d'habitude, un attaquant générera un grand nombre de paquets ou de requêtes qui finiront par submerger le système cible. Un attaquant utilise plusieurs sources compromises ou contrôlées pour générer une attaque DDoS.

Le pic soudain de messages, de demandes de connexion ou de paquets submerge l'infrastructure de la cible et provoque un ralentissement ou une panne du système.

Types d'attaques DDoS

Différents types d'attaques DDoS ciblent différents composants connectés au réseau. Pour comprendre le fonctionnement des différentes attaques DDoS, il est nécessaire de savoir comment les connexions réseau sont configurées.

Les connexions réseau sur Internet sont composées de nombreux composants différents, ou 'couches'. Comme pour poser les fondations d'une maison, chaque étape du modèle a un objectif différent.

Alors que presque toutes les attaques DDoS impliquent d'inonder un appareil cible ou un réseau avec du trafic, les attaques peuvent être divisées en trois catégories. Un attaquant peut utiliser un ou plusieurs moyens d'attaque différents ou peut recycler plusieurs moyens d'attaque en fonction des précautions prises par la cible.

Attaques de la couche application

Ce type d'attaque est parfois appelé une attaque DDoS de couche 7, faisant référence à la couche 7 du modèle OSI, où le but est d'épuiser la ressource cible. L'attaque cible la couche serveur qui génère les pages Web et les transmet en réponse aux requêtes HTTP.

L'exécution d'une requête HTTP côté client est peu coûteuse en termes de calcul, mais la réponse du serveur cible peut être coûteuse, car le serveur doit généralement charger plusieurs fichiers et exécuter des requêtes de base de données pour créer une page Web.

HTTP Flood est un type d'attaque de la couche application, qui équivaut à rafraîchir encore et encore dans un navigateur Web sur un grand nombre d'ordinateurs différents en même temps - un flot de requêtes HTTP inondant le serveur, provoquant un déni de service .

Attaques protocolaires

Les attaques de protocole, également connues sous le nom d'attaques par épuisement d'état, surconsomment les ressources du serveur ou les ressources des périphériques réseau tels que les pare-feu et les équilibreurs de charge, entraînant des interruptions de service.

Par exemple, les inondations SYN sont des attaques de protocole. C'est comme un employé de la salle des fournitures qui reçoit des demandes d'un comptoir dans un magasin.

Le travailleur reçoit la demande, récupère le colis, attend la confirmation et le livre au comptoir. Le personnel a été submergé par tant de demandes de colis qu'il n'a pas pu les confirmer tant qu'il n'en pouvait plus, ne laissant personne pour répondre aux demandes.

Attaques volumétriques

De telles attaques tentent de créer une congestion en consommant toute la bande passante disponible entre la cible et l'Internet plus large. Une attaque utilise une sorte d'attaque par amplification ou d'autres moyens de générer de grandes quantités de trafic, telles que des requêtes de botnet, pour envoyer de grandes quantités de données à la cible

Les inondations UDP et les inondations ICMP sont deux types d'attaques volumétriques.

Inondation UDP - Cette attaque inonde le réseau cible de paquets UDP (User Datagram Protocol) et détruit des ports aléatoires sur des hôtes distants.

Inondation ICMP - Ce type d'attaque DDoS envoie également des paquets d'inondation à la ressource cible via des paquets ICMP. Il s'agit d'envoyer une série de paquets sans attendre de réponse. Cette attaque consomme à la fois la bande passante d'entrée et de sortie, provoquant le ralentissement global du système.

Comment détecter une attaque DDoS ?

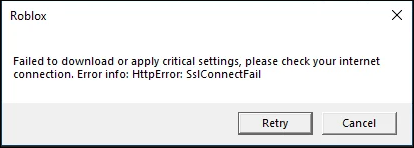

Les symptômes d'une attaque DDoS sont similaires à ce que vous pourriez trouver sur votre ordinateur : accès lent aux fichiers du site Web, impossibilité d'accéder aux sites Web ou même problèmes avec votre connexion Internet.

Si vous rencontrez des problèmes de latence de site Web inattendus, vous pouvez douter que le coupable puisse être des attaques DDoS. Il existe certains indicateurs que vous pouvez considérer pour exclure votre problème.

- Un afflux soudain de demandes vers un point de terminaison ou une page spécifique.

- Un flot de trafic provient d'une adresse IP unique ou d'une plage d'adresses IP.

- Un pic soudain de trafic se produit à intervalles réguliers ou à des moments inhabituels.

- Problèmes d'accès à votre site Web.

- Les fichiers se chargent lentement ou pas du tout.

- Serveurs lents ou qui ne répondent pas, y compris les avis d'erreur 'trop de connexions'.

Comment se protéger des attaques DDoS ?

Pour atténuer les attaques DDoS, la clé est de distinguer le trafic d'attaque du trafic normal. Le trafic DDoS se présente sous de nombreuses formes sur l'Internet moderne. Les conceptions de trafic peuvent varier, allant d'attaques non trompeuses à source unique à des attaques multidirectionnelles adaptatives complexes.

Les attaques DDoS multidirectionnelles, qui utilisent plusieurs attaques pour éliminer la cible de différentes manières, sont susceptibles de détourner l'attention des efforts d'atténuation à tous les niveaux.

Si les mesures d'atténuation suppriment ou restreignent le trafic sans discernement, le trafic normal sera probablement supprimé avec le trafic d'attaque, et l'attaque peut être modifiée pour contourner les mesures d'atténuation. Pour surmonter la méthode de destruction complexe, la solution en couches est la plus efficace.

Il existe des bonnes pratiques pour prévenir les attaques DDoS et vous pouvez toutes les essayer pour vous protéger contre les attaques DDoS et minimiser vos pertes si une attaque DDoS apparaît.

Méthode 1 : créer une protection DDoS multicouche

Les attaques DDoS sont de nombreux types différents et chaque type cible une couche différente (couche réseau, couche transport, couche session, couche application) ou une combinaison de couches. Par conséquent, vous feriez mieux de créer un plan de réponse DDoS qui devrait inclure les exigences suivantes.

- Une liste de contrôle des systèmes

- Une équipe d'intervention formée

- Procédures de notification et d'escalade bien définies.

- Une liste de contacts internes et externes qui doivent être informés de l'attaque

- Un plan de communication pour toutes les autres parties prenantes, comme les clients ou les fournisseurs

Méthode 2 : appliquer des pare-feu d'application Web

Le pare-feu d'application Web (WAF) est un outil efficace pour aider à atténuer les attaques DDoS de couche 7. Une fois le WAF déployé entre Internet et le site source, le WAF peut agir comme un proxy inverse pour protéger le serveur cible contre des types spécifiques de trafic malveillant.

Les attaques de couche 7 peuvent être évitées en filtrant les demandes en fonction d'un ensemble de règles utilisées pour identifier les outils DDoS. Une valeur clé d'un WAF efficace est la capacité à mettre en œuvre rapidement des règles personnalisées en réponse aux attaques.

Méthode 3 : Connaître les symptômes de l'attaque

Nous avons introduit quelques indicateurs signifiant que vous souffrez des attaques DDoS comme ci-dessus. Vous pouvez vérifier votre problème par rapport aux conditions ci-dessus et prendre des mesures immédiates pour y faire face.

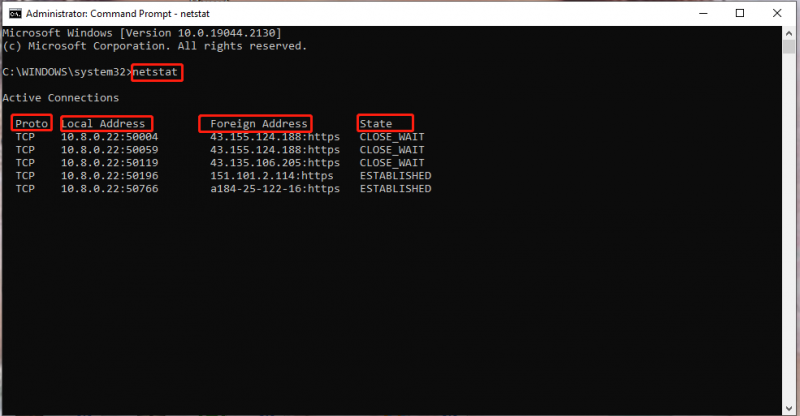

Méthode 4 : surveillance continue du trafic réseau

La surveillance continue est une technologie et un processus que les organisations informatiques peuvent mettre en œuvre pour permettre une détection rapide des problèmes de conformité et des risques de sécurité au sein de l'infrastructure informatique. La surveillance continue du trafic réseau est l'un des outils les plus importants disponibles pour les services informatiques des entreprises.

Il peut fournir aux organisations informatiques un retour d'informations et un aperçu quasi immédiats des performances et des interactions sur le réseau, ce qui contribue à améliorer les performances opérationnelles, de sécurité et commerciales.

Méthode 5 : limiter la diffusion sur le réseau

Limiter le nombre de requêtes qu'un serveur reçoit au cours d'une certaine période est également un moyen de se protéger contre les attaques par déni de service.

Qu'est-ce que la diffusion en réseau ? Dans les réseaux informatiques, la diffusion fait référence à la transmission d'un paquet qui sera reçu par chaque appareil du réseau. Limiter le transfert de diffusion est un moyen efficace de perturber une tentative DDoS à volume élevé.

Pour ce faire, votre équipe de sécurité peut contrer cette tactique en limitant la diffusion réseau entre les appareils.

Bien que la limitation du débit puisse aider à ralentir le vol de contenu par les robots d'exploration Web et à protéger contre les attaques par force brute, la limitation du débit à elle seule peut ne pas suffire à lutter efficacement contre les attaques DDoS sophistiquées.

De cette façon, d'autres méthodes devraient venir en complément pour renforcer votre bouclier protecteur.

Méthode 6 : avoir une redondance de serveur

La redondance des serveurs fait référence à la quantité et à l'intensité des serveurs de sauvegarde, de basculement ou redondants dans un environnement informatique. Pour permettre la redondance des serveurs, une réplique de serveur est créée avec la même puissance de calcul, le même stockage, les mêmes applications et d'autres paramètres opérationnels.

En cas de panne, d'indisponibilité ou de trafic excessif sur le serveur principal, un serveur redondant peut être mis en place pour prendre la place du serveur principal ou partager sa charge de trafic.

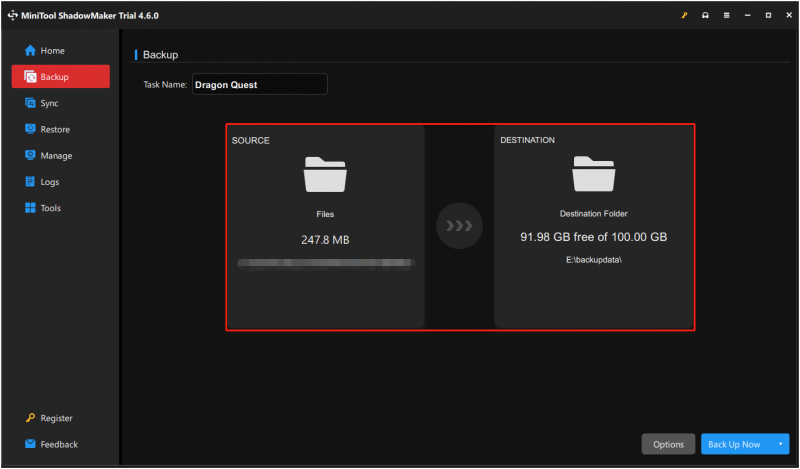

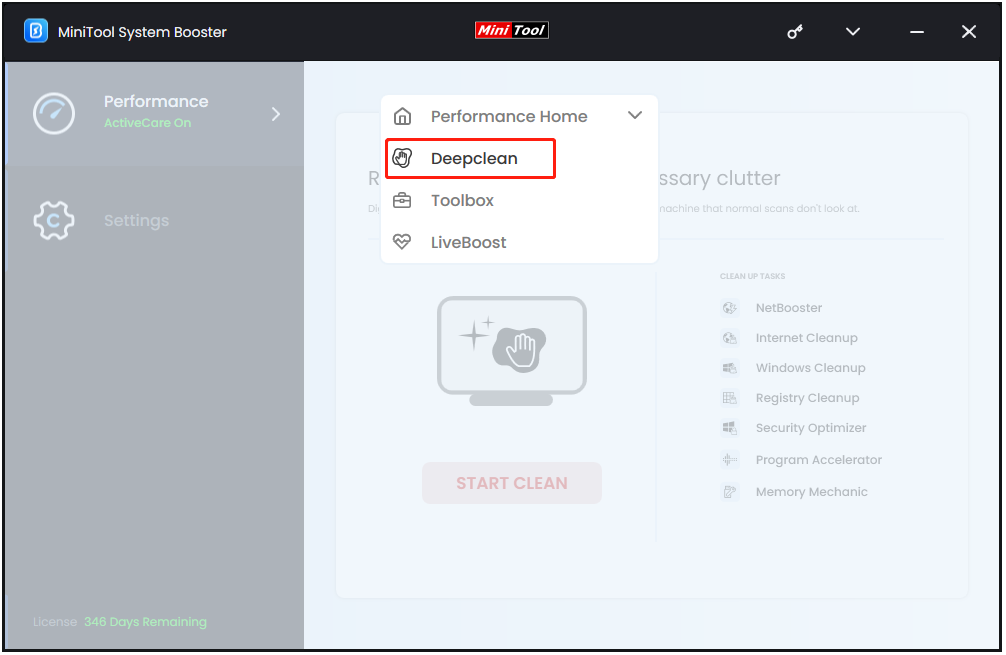

Méthode 7 : Utiliser un outil de sauvegarde – MiniTool ShadowMaker

Si vous pensez qu'il est compliqué d'effectuer une redondance de serveur et préférez épargner plus de temps et d'espace pour vos données ou votre système importants, il est recommandé d'utiliser un autre outil de sauvegarde – MiniTool ShadowMaker – pour faire votre sauvegarde et empêcher l'arrêt du PC et le plantage du système.

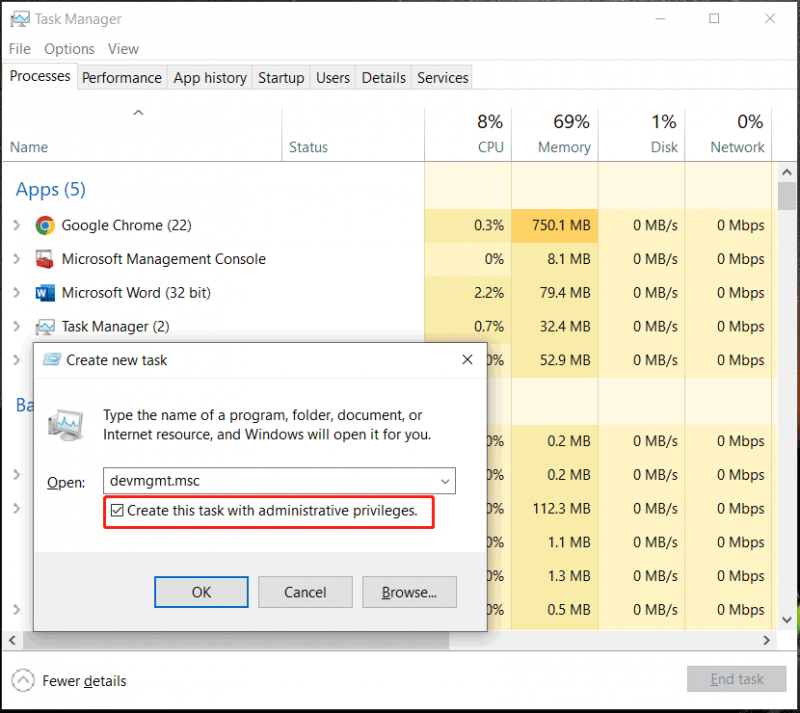

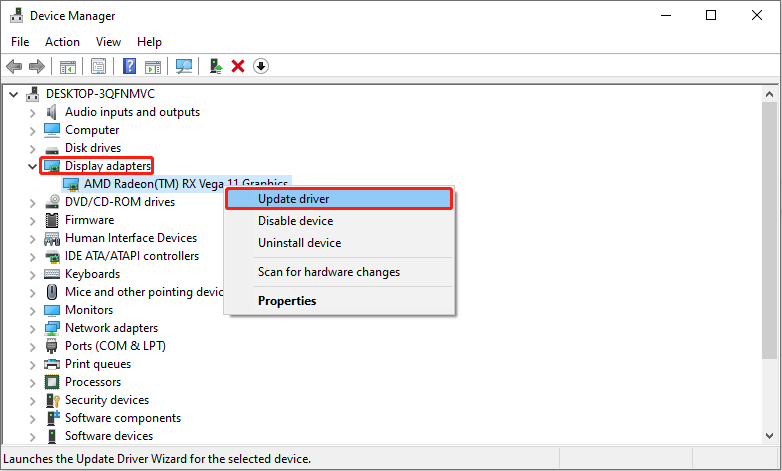

Tout d'abord, vous devez télécharger et installer le programme - MiniTool ShadowMaker, puis vous obtiendrez une version d'essai gratuite.

Étape 1 : Ouvrez MiniTool ShadowMaker et cliquez sur Continuer l'essai pour entrer dans le programme.

Étape 2 : Basculez vers le Sauvegarde onglet et cliquez sur le La source section.

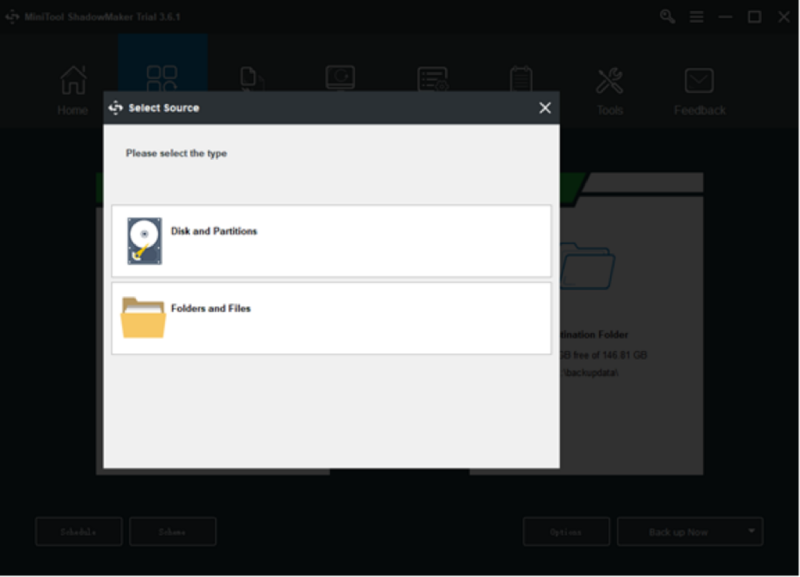

Étape 3 : Ensuite, vous verrez quatre options pour votre contenu de sauvegarde - système, disque, partition, dossier et fichier. Choisissez votre source de sauvegarde et cliquez sur D'ACCORD pour le sauver.

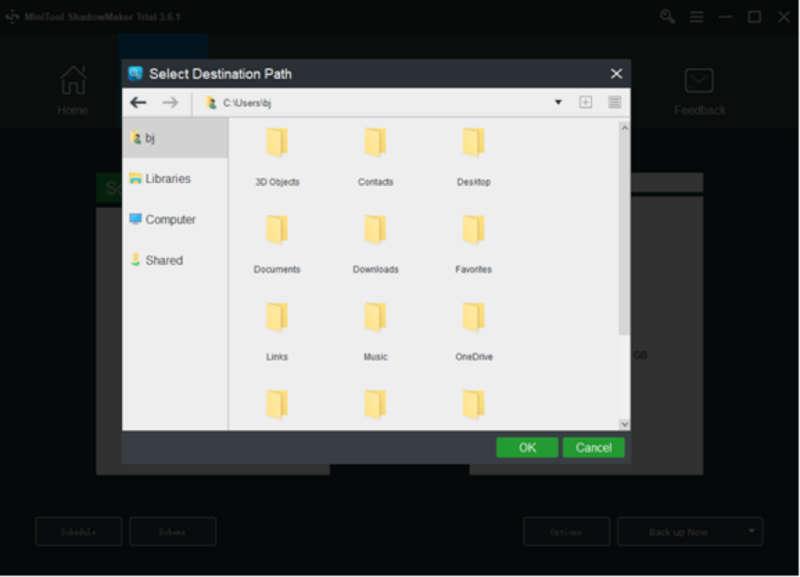

Étape 4 : Accédez à la Destination partie et quatre options sont disponibles au choix, y compris le Dossier du compte administrateur , Bibliothèques , L'ordinateur , et partagé . Choisissez votre chemin de destination et cliquez sur D'ACCORD pour le sauver.

Pointe : Il est recommandé de sauvegarder vos données sur votre disque externe pour éviter les pannes d'ordinateur ou les échecs de démarrage, etc.

Étape 5 : Cliquez sur le Sauvegarder maintenant l'option de démarrer le processus immédiatement ou la Sauvegarder plus tard possibilité de retarder la sauvegarde. La tâche de sauvegarde retardée est sur le Faire en sorte page.

Conclusion :

Pour éviter une attaque DDoS, vous devez en avoir une compréhension générale et la dépanner en fonction de ses fonctionnalités. Cet article a énuméré plusieurs façons de vous apprendre à prévenir les attaques DDoS et à minimiser vos pertes si l'attaque, malheureusement, se produit. J'espère que votre problème pourra être résolu.

Si vous avez rencontré des problèmes lors de l'utilisation de MiniTool ShadowMaker, vous pouvez laisser un message dans la zone de commentaires suivante et nous vous répondrons dès que possible. Si vous avez besoin d'aide lors de l'utilisation du logiciel MiniTool, vous pouvez nous contacter via [e-mail protégé] .

FAQ sur la prévention des attaques DDoS

Combien de temps durent les attaques DDoS ?Le volume d'activité DDoS en 2021 était plus élevé que les années précédentes. Cependant, nous avons vu un afflux d'attaques ultra-courtes, et en fait, le DDoS moyen dure moins de quatre heures. Ces résultats sont corroborés par Cloudflare, qui a constaté que la plupart des attaques durent moins d'une heure.

Quelqu'un peut-il vous DDoS avec votre IP ?Pouvez-vous DDoS quelqu'un avec son IP ? Oui, quelqu'un peut vous DDoS avec juste votre adresse IP. Avec votre adresse IP, un pirate peut submerger votre appareil avec un trafic frauduleux, provoquant la déconnexion de votre appareil d'Internet et même son arrêt complet.

Un pare-feu peut-il arrêter une attaque DDoS ?Les pare-feu ne peuvent pas protéger contre les attaques DDoS complexes ; en fait, ils agissent comme des points d'entrée DDoS. Les attaques passent directement par les ports de pare-feu ouverts qui sont destinés à autoriser l'accès aux utilisateurs légitimes.

Le DDoS est-il permanent ?Les attaques DOS transitoires par déni de service se produisent lorsqu'un auteur malveillant choisit d'empêcher les utilisateurs réguliers de contacter une machine ou un réseau aux fins prévues. L'effet peut être temporaire ou indéfini selon ce qu'ils veulent obtenir en retour de leur effort.

![Comment réparer le code Netflix NW-1-19 [Xbox One, Xbox 360, PS4, PS3] [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/00/how-fix-netflix-code-nw-1-19-xbox-one.png)

![La meilleure façon de récupérer des fichiers à partir d'un ordinateur cassé Rapide et facile [Astuces MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/16/best-way-recover-files-from-broken-computer-quick-easy.jpg)

![L'assistant n'a pas pu démarrer le microphone sous Windows 10: correction du problème [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/53/wizard-could-not-start-microphone-windows-10.png)

![Résolu - 5 solutions pour que la rouille ne réponde pas [Mise à jour 2021] [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/53/solved-5-solutions-rust-not-responding.png)

![Entrées de registre Windows Sockets manquantes dans Windows 10? Répare le! [Actualités MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/15/windows-sockets-registry-entries-missing-windows-10.png)

![Volume de Windows 10 trop bas? Correction de 6 astuces [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/90/windows-10-volume-too-low.jpg)

![[Résolu] Comment activer le lancer de rayons / RTX sur Minecraft? [Actualités MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/46/how-turn-ray-tracing-rtx-minecraft.png)