[Tutoriel] Qu'est-ce que le cheval de Troie d'accès à distance et comment le détecter/supprimer ? [Conseils MiniTool]

What S Remote Access Trojan How Detect Remove It

Résumé :

Cet article composé sur le site officiel de MiniTool donne un aperçu complet du cheval de Troie d'accès à distance. Il couvre sa signification, ses fonctions, ses effets néfastes, sa détection, sa suppression, ainsi que les méthodes de protection. Lisez le contenu ci-dessous et ayez une compréhension approfondie du cheval de Troie RAT.

Navigation Rapide :

Définition du cheval de Troie d'accès à distance

Qu'est-ce qu'un virus RAT ?

Un cheval de Troie d'accès à distance (RAT), également appelé creepware, est une sorte de malware qui contrôle un système via une connexion réseau à distance. Il infecte l'ordinateur cible via des protocoles de communication spécialement configurés et permet à l'attaquant d'obtenir un accès à distance non autorisé à la victime.

cheval de Troie RAT est généralement installé sur un ordinateur à l'insu de son propriétaire et souvent comme un cheval de Troie ou une charge utile. Par exemple, il est généralement téléchargé de manière invisible avec une pièce jointe à un e-mail, des fichiers torrent, des liens Web ou un programme souhaité par l'utilisateur comme un jeu. Alors que les attaques ciblées par un attaquant motivé peuvent tromper les cibles souhaitées en installant arnaque RAT via des tactiques d'ingénierie sociale, ou même via un accès physique temporaire à la machine souhaitée.

Une fois dans la machine de la victime, Logiciel malveillant RAT cachera ses opérations nuisibles à la victime, à l'antivirus ou au pare-feu et utilisera l'hôte infecté pour se propager à d'autres ordinateurs vulnérables afin de créer un botnet.

Que fait un virus RAT ?

Étant donné qu'un cheval de Troie d'accès à distance permet le contrôle administratif, il est capable de faire presque tout sur la machine victime.

- Accédez à des informations confidentielles, notamment des noms d'utilisateur, des mots de passe, des numéros de sécurité sociale et des comptes de carte de crédit.

- Surveillez les navigateurs Web et autres applications informatiques pour obtenir l'historique des recherches, les e-mails, les journaux de discussion, etc.

- Détournez la webcam du système et enregistrez des vidéos.

- Surveillez l'activité des utilisateurs à l'aide d'enregistreurs de frappe ou de logiciels espions.

- Prenez des captures d'écran sur le PC cible.

- Affichez, copiez, téléchargez, modifiez ou même supprimez des fichiers.

- Formater les disques durs pour effacer les données.

- Modifier les paramètres de l'ordinateur.

- Diffuser des logiciels malveillants et des virus.

Comment définir et utiliser le bureau à distance dans Windows 10, regardez ici

Comment définir et utiliser le bureau à distance dans Windows 10, regardez iciDe nombreuses personnes souhaitent configurer et utiliser le bureau à distance dans Windows 10, mais ne savent pas comment. J'écris ceci pour les aider.

Lire la suiteExemples de chevaux de Troie d'accès à distance

Depuis RAT de spam voit le jour, il en existe de nombreux types.

1. Orifice arrière

Le rootkit Back Orifice (BO) est l'un des exemples les plus connus de RAT. Il a été créé par un groupe de hackers nommé Cult of the Dead Cow (cDc) pour montrer les lacunes en matière de sécurité de la série de systèmes d'exploitation (OS) Windows 9X de Microsoft. Le nom de ce RAT exploiter est un jeu de mots sur le logiciel Microsoft BackOffice Server qui peut contrôler plusieurs machines en même temps en s'appuyant sur l'imagerie.

Back Orifice est un programme informatique développé pour l'administration du système à distance. Il permet à une personne de contrôler un PC à distance. Le programme a fait ses débuts à DEF CON 6 le 1er aoûtst, 1998. Il a été créé par Sir Dystic, membre du cDc.

Bien que Back Orifice ait des objectifs légitimes, ses fonctionnalités en font un bon choix pour une utilisation malveillante. Pour cette raison ou pour d'autres, l'industrie antivirus trie immédiatement l'outil en tant que logiciel malveillant et l'ajoute à ses listes de quarantaine.

Back Orifice a 2 variantes de suites, Back Orifice 2000 sorti en 1999 et Deep Back Orifice par l'organisation de piratage canadienne-française QHA.

2. Sakula

Sakula, également connu sous le nom de Sakurel et VIPER, est un autre cheval de Troie d'accès à distance qui a fait son apparition en novembre 2012. Il a été utilisé dans des intrusions ciblées tout au long de 2015. Sakula permet à un adversaire d'exécuter des commandes interactives et de télécharger et d'exécuter des composants supplémentaires.

6 méthodes pour corriger l'erreur de fonctionnement du bureau à distance Windows 10

6 méthodes pour corriger l'erreur de fonctionnement du bureau à distance Windows 10Lorsque vous essayez de connecter un ordinateur distant, mais que l'erreur Windows 10 Remote Desktop ne fonctionne pas, vous pouvez trouver des méthodes pour corriger l'erreur dans cet article.

Lire la suite3. Sub7

Sub7, également connu sous le nom de SubSeven ou Sub7Server, est un Réseau de zombies RAT . Son nom a été dérivé en épelant NetBus à l'envers (suBteN) et en échangeant dix avec sept.

En règle générale, Sub 7 permet un accès non détecté et non autorisé. Ainsi, il est généralement considéré comme un cheval de Troie par l'industrie de la sécurité. Sub7 a fonctionné sur les familles de systèmes d'exploitation Windows 9x et Windows NT, jusqu'à et y compris Windows 8.1.

Sub7 n'a pas été maintenu depuis 2014.

4. PoisonIvy

Sumac vénéneux Enregistreur de frappe RAT , également appelé Backdoor.Darkmoon, permet l'enregistrement de frappe, l'écran/ capture vidéo , l'administration du système, le transfert de fichiers, le vol de mot de passe et le relais du trafic. Il a été conçu par un pirate informatique chinois vers 2005 et a été appliqué dans plusieurs attaques importantes, notamment les attaques Nitro contre des sociétés chimiques et la violation de l'outil d'authentification RSA SecurID, toutes deux en 2011.

5. DarkComet

DarkComet est créé par Jean-Pierre Lesueur, connu sous le nom de DarkCoderSc, un programmeur indépendant et codeur en sécurité informatique français. Bien que cette application RAT ait été développée en 2008, elle a commencé à proliférer début 2012.

En août 2018, DarkComet a été arrêté indéfiniment et ses téléchargements ne sont plus proposés sur son site officiel. La raison est due à son utilisation dans la guerre civile syrienne pour surveiller les militants ainsi que la peur de son auteur d'être arrêté pour des raisons anonymes.

Le NanoCore RAT prendra le contrôle de votre PC

Le NanoCore RAT prendra le contrôle de votre PCVeuillez garder un œil sur NanoCore RAT car il est plus dangereux que le RAT moyen ; il attaquera un système Windows et prendra le contrôle complet de ce PC.

Lire la suiteOutre les exemples ci-dessus, il existe de nombreux autres chevaux de Troie d'accès à distance tels que CyberGate, Optix, ProRat, Shark, Turkojan et Vortex . La liste complète des outils RAT est trop longue pour être affichée ici et elle continue de s'allonger.

Symptômes du virus RAT

Comment savoir si vous avez un virus RAT ? C'est un peu difficile. Les RAT sont secrètes par nature et peuvent utiliser une structure de nom de fichier ou de chemin de fichier aléatoire pour essayer d'empêcher l'identification d'elle-même.

Communément, un Virus du ver RAT n'apparaît pas dans les listes de programmes ou de tâches en cours et ses actions sont similaires à celles des programmes légaux. Outre, Logiciel espion RAT gérera l'utilisation des ressources informatiques et bloquera l'avertissement de faible performance du PC. De plus, les pirates informatiques RAT ne se trahiront généralement pas en supprimant vos fichiers ou en déplaçant votre curseur pendant que vous utilisez votre ordinateur.

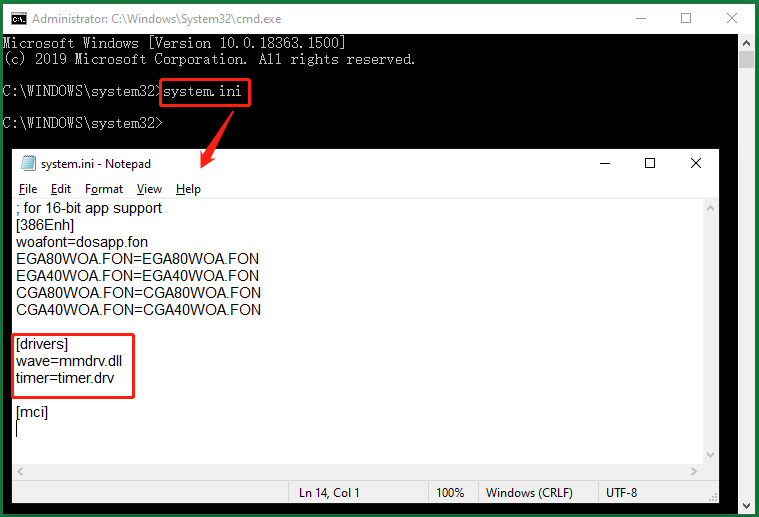

Pour info : utilisez System.ini pour identifier l'infection RAT

Ouvrez l'invite de commande mieux en tant qu'administrateur, tapez system.ini , et appuyez sur Entrer . Ensuite, un bloc-notes apparaîtra vous montrant quelques détails de votre système. Jetez un œil au Conducteurs section, si elle semble brève comme le montre l'image ci-dessous, vous êtes en sécurité. s'il y a d'autres caractères étranges, il se peut que des périphériques distants accèdent à votre système via certains de vos ports réseau.

Détection de chevaux de Troie d'accès à distance

Comment détecter un cheval de Troie d'accès à distance ? Si vous ne pouvez pas décider si vous utilisez un ordinateur à virus RAT ou pas seulement par les symptômes (il y a peu de symptômes), vous devez demander une aide externe, par exemple en vous appuyant sur des programmes antivirus. De nombreuses applications de sécurité courantes sont bonnes scanners de virus RAT et Détecteurs RAT .

Meilleurs outils de suppression de chevaux de Troie d'accès à distance

- Avast

- MOYENNE

- Avira

- Bitdefender

- Kaspersky

- Malwarebytes

- McAfee

- Défenseur de Microsoft Windows

- Norton

- PC Matic

- Sophos

- Trend Micro

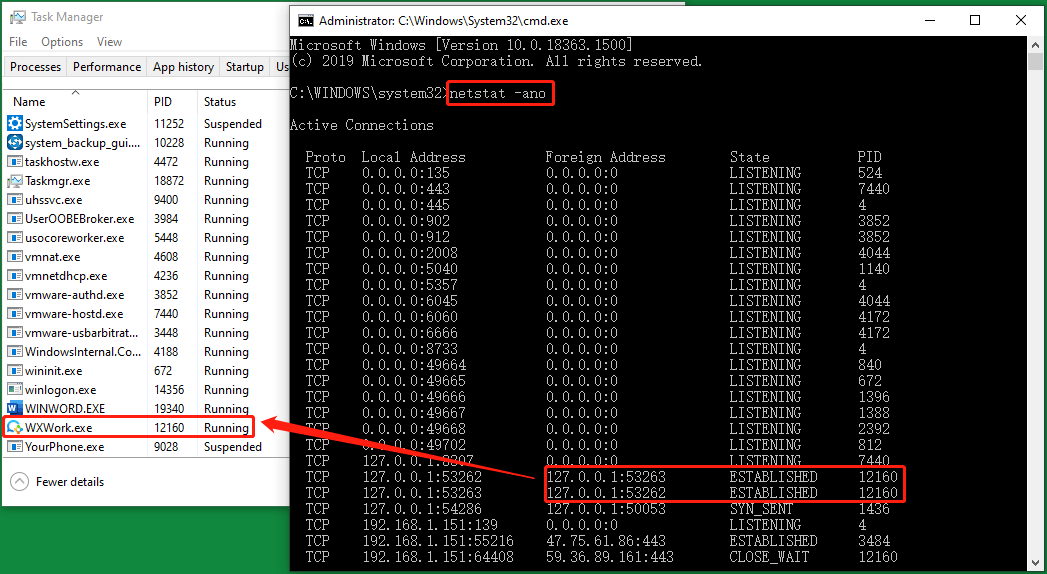

FIY: Trouvez RAT avec CMD et Task Manager

Vous pouvez essayer de découvrir les éléments suspects avec le Gestionnaire des tâches et CMD. Taper netstat -ano dans votre invite de commande et découvrez le PID des programmes établis qui ont une adresse IP étrangère et apparaissent RÉPÉTÉ. Ensuite, recherchez le même PID dans le Détails onglet dans le Gestionnaire des tâches pour connaître le programme cible. Pourtant, cela ne signifie pas que le programme cible est un RAT à coup sûr, juste un programme suspect. Pour confirmer que le programme fondé est un malware RAT, une identification supplémentaire est nécessaire.

Vous pouvez également utiliser l'adresse IP étrangère suspecte pour connaître son emplacement enregistré en ligne. De nombreux sites Web qui peuvent vous aider à le faire comme https://whatismyipaddress.com/ . Si l'emplacement n'a aucun lien avec vous, pas l'emplacement de vos amis, entreprise, parents, école, VPN, etc., il s'agit probablement d'un emplacement de pirate informatique.

Suppression des chevaux de Troie d'accès à distance

Comment supprimer un cheval de Troie d'accès à distance ? Ou alors, comment se débarrasser d'un virus RAT ?

Étape 1

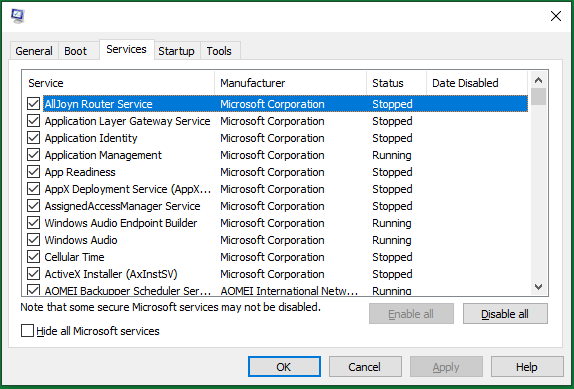

Si vous pouvez localiser des fichiers ou des programmes malveillants spécifiques, supprimez-les simplement de votre ordinateur ou au moins mettez fin à leurs processus. Vous pouvez le faire dans le Gestionnaire des tâches ou Utilitaire Windows MSConfig .

Taper mauvaise configuration dans Windows Exécuter et appuyez sur Entrer ou cliquez d'accord pour déclencher la fenêtre MSConfig. Là, passez au Prestations de service onglet, recherchez les services cibles et désactivez-les.

Redémarrez simplement votre machine après avoir désinstallé ou bloqué certains programmes ou services.

Étape 2

Installez et exécutez un RAT dissolvant comme Malwarebytes Anti-Malware et Anti-Exploit pour supprimer les fichiers associés et les modifications de registre.

Étape 3

Utilisez des outils de vérification, tels que Autorun.exe, pour vérifier les fichiers et programmes suspects qui démarrent au démarrage de Windows.

Étape 4

Vérifiez les connexions réseau sortant ou entrant dans votre système qui ne devraient pas exister. Ou, coupez simplement directement votre connexion Internet.

Comment se protéger des cyberattaques RAT ?

Tout comme pour vous protéger contre d'autres menaces de logiciels malveillants sur le réseau, pour la protection contre les chevaux de Troie d'accès à distance, en général, vous devez éviter de télécharger des éléments inconnus ; maintenir à jour les logiciels anti-programme malveillant et le pare-feu, modifier régulièrement vos noms d'utilisateur et mots de passe (pour une perspective administrative) bloquez les ports inutilisés, désactivez les services inutilisés et surveillez le trafic sortant.

#1 Évitez de télécharger à partir de sources non fiables

Tout d'abord, la prévention la plus efficace et la plus simple consiste à ne jamais télécharger de fichiers à partir de sources non sécurisées. Au lieu de cela, obtenez toujours ce que vous voulez à partir d'emplacements fiables, autorisés, officiels et sûrs tels que des sites Web officiels, des magasins autorisés et des ressources bien connues.

#2 Gardez les pare-feu et antivirus à jour

Quel que soit le pare-feu ou le programme anti-programme malveillant que vous possédez, ou même si vous en avez plusieurs, gardez simplement ces services de sécurité à jour. Les versions les plus récentes adoptent toujours les dernières technologies de sécurité et sont spécialement conçues pour les menaces courantes courantes.

Les Malwarebytes et autres antivirus mentionnés ci-dessus peuvent également empêcher le vecteur d'infection initial de compromettre le système.

#3 Changez régulièrement vos noms d'utilisateur et mots de passe

C'est une bonne habitude de changer régulièrement vos différents comptes pour lutter contre le vol de compte, notamment de mots de passe. En outre, il vous est recommandé de profiter des différents types de fonctionnalités de sécurité fournies par les fournisseurs de services pour sécuriser vos comptes, comme l'authentification à deux facteurs (2FA).

6 détections de logiciels malveillants/18 types de logiciels malveillants/20 outils de suppression de logiciels malveillants

6 détections de logiciels malveillants/18 types de logiciels malveillants/20 outils de suppression de logiciels malveillantsQu'est-ce que la détection des logiciels espions et malveillants ? Comment effectuer une détection de malware ? Comment savoir si vous êtes infecté par un malware ? Comment survivre aux attaques de malwares ?

Lire la suite#4 Améliorez vos programmes juridiques

Étant donné que le cheval de Troie d'accès à distance RAT utilisera probablement les applications légitimes sur votre ordinateur, vous feriez mieux de mettre à niveau ces applications vers leurs dernières versions. Ces programmes incluent vos navigateurs, applications de chat, jeux, serveurs de messagerie, outils vidéo/audio/photo/capture d'écran, applications professionnelles…

#5 Mettre à niveau le système informatique

Bien sûr, n'oubliez pas de patcher votre système d'exploitation avec les dernières mises à jour. Habituellement, les mises à jour du système incluent des correctifs et des solutions pour les vulnérabilités récentes, les exploits, les erreurs, les bogues, les portes dérobées, etc. Pour mettre à niveau le système d'exploitation pour protéger l'ensemble de votre machine !

Sauvegarder des fichiers contre le virus logiciel RAT

Il arrive souvent que les cyber-RAT passent inaperçus pendant des années sur les postes de travail ou les réseaux. Cela indique que les programmes antivirus ne sont pas infaillibles et ne doivent pas être traités comme le summum de la protection RAT.

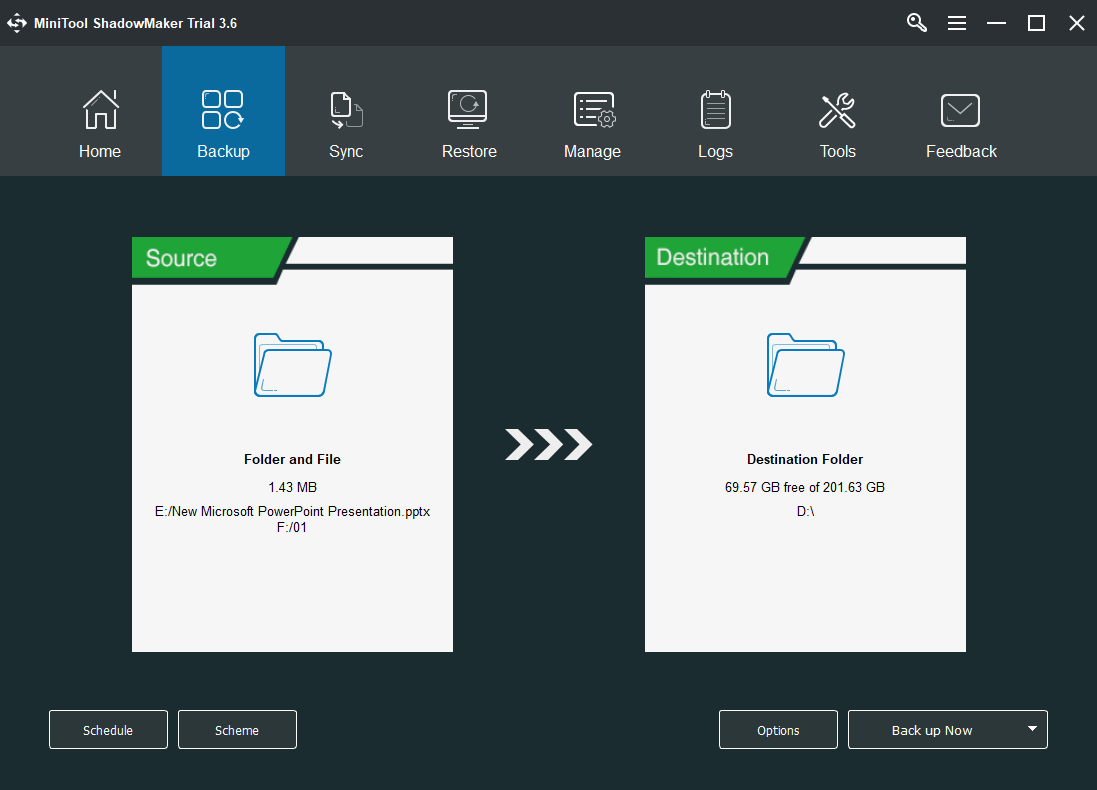

Ensuite, que pouvez-vous faire d'autre pour protéger vos fichiers informatiques contre la modification, la suppression ou la destruction ? Heureusement, vous pouvez toujours récupérer vos données après des attaques RAT de logiciels malveillants si vous en avez une copie de sauvegarde. Pourtant, vous devez faire la copie avant de perdre les fichiers originaux avec un outil fiable et sans RAT tel que MiniTool ShadowMaker, qui est un programme de sauvegarde professionnel et puissant pour les ordinateurs Windows.

Étape 1. Téléchargez MiniTool ShadowMaker à partir de son site officiel ou du bouton de lien autorisé ci-dessus.

Étape 2. Installez et lancez l'outil sur votre PC.

Étape 3. Si vous obtenez sa version d'essai, vous serez invité à acheter ses éditions payantes. Si vous ne voulez pas payer, cliquez simplement sur le Garder l'essai option en haut à droite pour profiter de ses fonctions d'essai, qui sont les mêmes que les caractéristiques formelles seulement avec une limite de temps.

Étape 4. Lorsque vous entrez dans son interface principale, cliquez sur le Sauvegarde onglet dans le menu du haut.

Étape 5. Dans l'onglet Sauvegarde, spécifiez le La source fichiers que vous prévoyez de copier et le Destination l'emplacement où vous souhaitez enregistrer l'image de sauvegarde.

Étape 6. Cliquez sur le Sauvegarder maintenant bouton en bas à droite pour effectuer le processus.

Le reste est d'attendre la réussite de la tâche. Vous pouvez configurer une planification pour sauvegarder automatiquement ces fichiers quotidiennement, hebdomadairement, mensuellement ou lorsque le système se connecte/se déconnecte à l'étape 5 ci-dessus avant le démarrage du processus ou dans l'onglet Gérer après le processus. En outre, vous pouvez décider du type de sauvegardes à exécuter, complètes, incrémentielles ou différentielles, ainsi que du nombre de versions de l'image de sauvegarde à conserver en cas de manque d'espace de stockage.