Qu’est-ce que la cybersécurité ? Types de cybersécurité expliqués

What Is Cybersecurity Types Of Cybersecurity Explained

Qu’est-ce que la cybersécurité ? Les gens ont beaucoup entendu parler de ce nom lorsqu’il s’agissait de cyberactivités. Face à l’augmentation des cybermenaces, les gens recherchent activement des moyens efficaces pour y faire face, ce qui est étroitement lié à la cybersécurité. Ce message de Mini-outil vous donnera plus d'informations sur ce concept.Qu’est-ce que la cybersécurité ?

Lorsque vous avez vu ce mot pour la première fois, vous vous posez peut-être cette question sur la cybersécurité : qu'est-ce que la cybersécurité ? La plupart des gens ont juste une idée générale de ce que cela signifie, mais ne savent pas à quel point la cybersécurité est importante. Voyons maintenant comment les gens définissent cela.

La cybersécurité est un ensemble de mesures, de pratiques et de solutions technologiques visant à prévenir et atténuer cyber-attaques sur vos ordinateurs, serveurs, appareils mobiles, réseaux, programmes, systèmes, données, actifs financiers, etc.

Normalement, quel que soit le type de mesures que vous appliquez pour vous défendre contre les cyberattaques et vous protéger contre l'exploitation non autorisée des systèmes, des réseaux et des technologies, elles sont impliquées dans le cadre de la cybersécurité.

Types de cybersécurité

Une stratégie de cybersécurité solide protège bien votre infrastructure informatique et vos domaines. La cybersécurité est un vaste domaine couvrant plusieurs disciplines et nous pouvons le diviser en différents types.

Sécurité Internet

La sécurité du réseau consiste à protéger l'infrastructure réseau sous-jacente contre les accès non autorisés, les utilisations abusives ou le vol. L'intégrité d'un réseau informatique et des données qu'il contient sont également des objectifs de protection en matière de sécurité du réseau, garantissant que le réseau est utilisable et digne de confiance.

Grâce à la sécurité réseau, vous pouvez garantir la haute performance continue des réseaux ainsi que la confidentialité, l'intégrité et la disponibilité des données sur un réseau. Même avec l'évolution des méthodes d'attaque des réseaux, les utilisateurs peuvent toujours compter sur le contrôle d'accès, antivirus et antimalware , analyse comportementale, prévention contre la perte de données , bac à sable , et plus. pour mieux protéger vos cyberactivités.

Sécurité du cloud

La sécurité du cloud est un ensemble de mesures et de technologies basées sur des réseaux basés sur le cloud pour protéger l'infrastructure, les applications et les données basées sur le cloud. La sécurité du cloud concerne les ressources basées sur le cloud, nécessitant des solutions robustes de gestion des identités et des accès pour définir et appliquer les autorisations des utilisateurs et des applications.

Cette décision permet de garantir efficacement la sécurité des clients cloud, y compris leurs actifs cloud, et de visualiser leurs environnements cloud.

Sécurité des points finaux

La sécurité des points de terminaison consiste à sécuriser les points de terminaison ou les points d'entrée des appareils des utilisateurs finaux, tels que les ordinateurs de bureau, les ordinateurs portables et les appareils mobiles, contre l'exploitation et le piratage.

La sécurité des points de terminaison peut fournir une sécurité détaillée et réactive au niveau des points de terminaison, visant à sécuriser l'ensemble du réseau et de ses points de terminaison. L’exemple le plus courant de sécurité traditionnelle des points de terminaison est le logiciel antivirus.

Sécurité mobile

La sécurité mobile vise à fournir des procédures de protection pour les appareils mobiles, tels que les smartphones, les tablettes et les ordinateurs portables, et les informations personnelles et professionnelles stockées sur et transmises depuis les appareils mobiles peuvent être protégées.

Par exemple, l’authentification et l’autorisation sur les appareils mobiles sont pratiques mais augmentent également les risques. Les données sont transmises entre mobiles, ce qui comporte un risque de fuite d'informations à tout moment. Logiciel espion Pegasus est l’un des dangers les plus courants menaçant la sécurité mobile. C'est pourquoi la sécurité mobile est si importante.

Sécurité de l'IoT

La sécurité IoT signifie la sécurité de l'Internet des objets, qui est utilisée par de nombreuses entreprises pour une meilleure productivité et une visibilité accrue sur leurs opérations. Étant donné que plusieurs appareils en réseau sont déployés sur les réseaux d'entreprise, facilitant l'accès aux données sensibles et aux systèmes critiques, certains professionnels se consacrent au développement de la sécurité IoT pour protéger l'entreprise contre les cybermenaces.

Progressivement, la sécurité de l'IoT devient un élément essentiel d'une stratégie de cybersécurité d'entreprise, car elle limite les risques posés par ces appareils en réseau non sécurisés.

Sécurité des applications

Qu’est-ce que la sécurité des applications ? Comme son nom l'indique, cela signifie concevoir, coder et configurer votre application pour prévenir et se défendre contre les cybermenaces, et également se concentrer davantage sur l'identification et la réparation des vulnérabilités des logiciels d'application.

Il existe un autre mot similaire : sécurité des applications Web. Leur nuance est qu’ils protègent différentes cibles et celle-ci est encline à s’occuper de la sécurité des sites Web, des applications Web et des services Web.

Sécurité des informations

La violation des données est devenue un problème sérieux et confidentialité en ligne est facile d’être exposé en public en raison de certaines cyberattaques. Soit dit en passant, une entreprise peut subir des dommages importants à sa réputation en cas de violation de données. Cette condition se produit souvent en cas de concurrence sur le marché. La sécurité des informations est importante à la fois pour le bien personnel et professionnel.

Cela inclut la protection des informations personnelles, des informations financières et des informations sensibles ou confidentielles stockées sous forme numérique et physique. La sécurité des informations peut les protéger contre toute utilisation abusive, l'accès non autorisé , perturbation, etc.

Pour renforcer la sécurité de l’information, de plus en plus d’entreprises établiront des normes en matière de sécurité des systèmes d’information et d’atténuation des risques. Dans le même temps, les utilisateurs doivent être plus conscients lorsqu’ils utilisent les réseaux sociaux ou d’autres logiciels/sites Web nécessitant des informations privées.

Confiance zéro

Zero Trust est un modèle de sécurité qui impose des contrôles d'accès stricts et exige, peu importe qui vous êtes, que ce soit dans ou en dehors du réseau de l'organisation, d'être authentifié et validé en permanence pour la configuration de la sécurité. Par défaut, après avoir appliqué la stratégie de sécurité Zero Trust pour l’accès, personne ne sera digne de confiance. C’est pourquoi il appelle ce nom.

Menaces courantes de cybersécurité

Voici quelques types courants de cybersécurité. Quels types de menaces de cybersécurité surviennent fréquemment dans vos activités en ligne ? Jetez-y un œil et vous pourrez faire mieux en matière de cybersécurité lorsqu’ils se présenteront.

Logiciel malveillant

Les logiciels malveillants font souvent référence à des logiciels malveillants installés sur un appareil sans le consentement de l’utilisateur et déclenchent silencieusement une série de perturbations sur votre système et vos réseaux. Ils peuvent divulguer des informations privées, obtenir un accès non autorisé à des informations ou à des systèmes, priver l'accès aux données, etc.

Face à ce danger, la plupart des gens choisissent d'installer anti-malware pour protéger le PC en temps réel. C'est l'une des méthodes efficaces.

Pour vérifier si votre ordinateur est infecté par un logiciel malveillant, cet article est utile : Quel est le signe possible d’un logiciel malveillant sur un ordinateur ? 6+ symptômes .

Rançongiciel

Les ransomwares sont conçus pour crypter de manière permanente les fichiers sur un appareil, rendant inutilisables tous les fichiers et les systèmes qui en dépendent. Les pirates profitent souvent de cette occasion pour exiger le paiement d’une rançon, sinon ils vous feront perdre les données pour toujours.

Lorsque vous rencontrez ce type de menace, vous pouvez d'abord vous déconnecter d'Internet, supprimer toutes les connexions, puis essayer un outil de décryptage de ransomware pour retrouver l'accès.

Hameçonnage

Le phishing vise à voler ou à endommager des données sensibles en incitant les gens à révéler des informations personnelles. Ils peuvent utiliser les e-mails, les sites Web ou les messages des gens comme canaux pour propager les escroqueries. Pour vous protéger du phishing, vous devez apprendre à les reconnaître et les éviter . Appliquer de meilleures façons de renforcer la sécurité de la confidentialité est très important pour vous.

Attaques DDoS

Les attaques DDoS tentent de créer une congestion en consommant toute la bande passante disponible entre la cible et l'Internet dans son ensemble, submergeant ainsi le système cible. Il existe de nombreux types d’attaques DDoS et si vous souhaitez savoir comment les prévenir, veuillez vous référer à cet article : Qu’est-ce qu’une attaque DDoS ? Comment prévenir les attaques DDoS .

Solutions de cybersécurité simples

Astuce 1 : utilisez des mots de passe forts

Normalement, la protection par mot de passe constitue la première défense contre les cybercriminels et leurs accès non autorisés à vos comptes, appareils et fichiers. Il est donc important de mettre à niveau la première couche de protection. Comment créer un mot de passe sécurisé? Voici quelques conseils:

- Au moins 12 caractères et 14 ou plus, c'est mieux.

- Des lettres majuscules, des lettres minuscules, des chiffres et des symboles sont inclus.

- Évitez d'utiliser un mot facile à trouver ou à deviner.

- N'utilisez pas les mêmes mots de passe que les précédents ou ceux utilisés sur d'autres comptes.

- Ne notez pas et ne transmettez pas les mots de passe par e-mail, message instantané ou tout autre moyen de communication.

- Modifiez immédiatement les mots de passe des comptes que vous soupçonnez avoir été compromis.

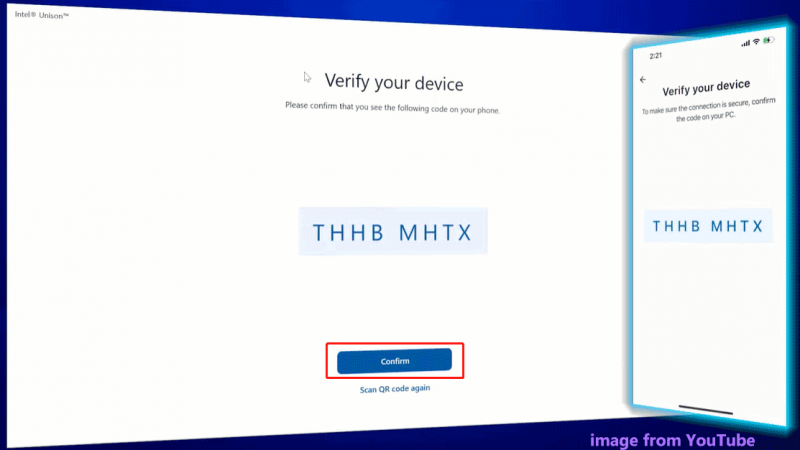

- Activez l’authentification multifacteur chaque fois que disponible.

Astuce 2 : évitez d'utiliser le réseau public

Un réseau public est accessible à tous et est généralement ouvert, ce qui facilite son piratage et fait un large éventail de victimes. Jusqu’à présent, nous avons entendu de nombreuses techniques potentielles utilisées par les pirates informatiques pour exploiter le Wi-Fi public et compromettre vos données sensibles.

Par exemple, les utilisateurs de réseaux Wi-Fi publics sont des cibles privilégiées des attaques MITM (Man-in-the-Middle). Les pirates peuvent accéder aux données des personnes via le réseau ouvert et obtenir davantage de confidentialité pour les activités malveillantes. En outre, il existe d'autres méthodes de piratage possibles, telles que le Packet Sniffing, le Session Hijacking, Usurpation DNS , Wi-Fi Phishing, etc. Par conséquent, vous feriez mieux d’éviter d’utiliser le réseau public.

Astuce 3 : Soyez prudent concernant les liens et les pièces jointes aux e-mails

Les gens préfèrent utiliser les e-mails pour transférer des informations, mais des menaces potentielles existent. Les attaques par courrier électronique sont de plusieurs types et il est difficile de s'y défendre efficacement. Les plus courants sont le phishing, le vishing, le smishing, le whaling, le pharming, Spyware , logiciels publicitaires, spam, etc.

Via les pièces jointes et les liens des e-mails, les logiciels malveillants peuvent être automatiquement installés sur votre système après un clic. Vous devez rester vigilant lorsque vous recevez des e-mails étranges.

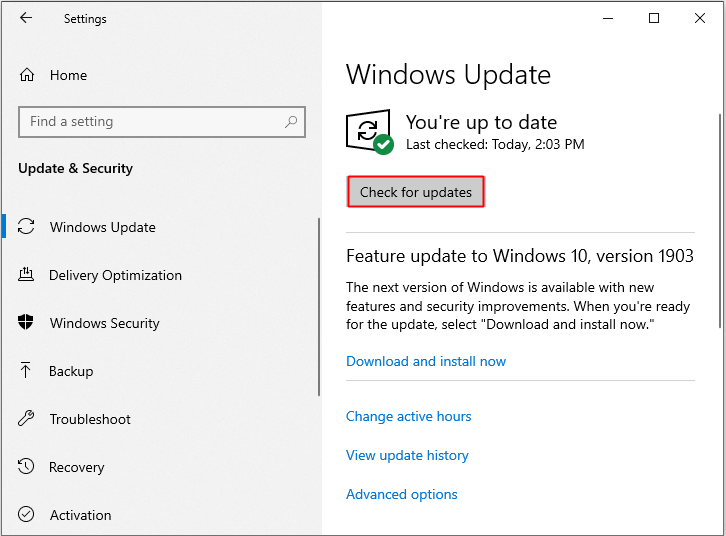

Astuce 4 : Gardez votre logiciel et votre système à jour

Une mise à jour habituelle peut corriger certains bugs et optimiser les performances globales. Périodiquement, Microsoft publiera des correctifs de sécurité pour corriger les vulnérabilités de sécurité détectées et améliorer le niveau de protection. Si vous souhaitez en bénéficier, n'hésitez pas mettre à jour votre système et logiciels sans délai.

Astuce 5 : utilisez un logiciel antivirus

Microsoft Defender Antivirus est un composant logiciel intégré à Windows pour protéger votre PC Windows contre les logiciels malveillants, les virus et autres menaces. Vous pouvez également recourir à d’autres logiciels antivirus tiers pour un niveau de sécurité plus élevé. Veuillez vous assurer que votre appareil est protégé en temps réel.

Astuce 6 : Préparez des sauvegardes de données régulières

Une autre solution simple de cybersécurité consiste à préparer des sauvegardes régulières des données. De nombreuses victimes de cybermenaces se sont plaintes de pertes de données causées par de nombreux piratages. C’est un gros problème même si vous vous êtes débarrassé des logiciels malveillants désagréables. Les gens perdent tout simplement leurs précieuses données et rien ne peut les aider à les récupérer.

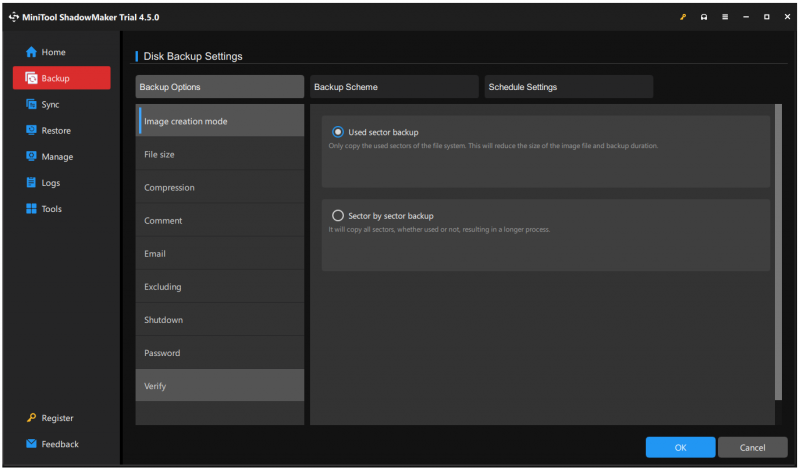

Il existe un moyen d’éviter qu’une telle catastrophe ne se produise : sauvegarde de données . MiniTool ShadowMaker est un merveilleux Logiciel de sauvegarde PC , permettant un clic sauvegarde du système solution et récupération rapide des données. En plus du système, vous pouvez également fichiers de sauvegarde , dossiers, partitions et disques. Des disques durs internes/externes et des périphériques NAS sont disponibles comme destination de sauvegarde.

Pour une sécurité accrue des données, vous pouvez ajouter une protection par mot de passe à vos sauvegardes. Si vous souhaitez effectuer des sauvegardes automatiques, vous pouvez configurer des planifications de sauvegarde et choisir un schéma de sauvegarde préféré. Pour essayer plus de fonctionnalités, vous pouvez télécharger et installer gratuitement la version d'essai de MiniTool ShadowMaker pendant 30 jours.

Il est recommandé de sauvegarder les données sur un disque dur externe en cas de panne du système. Veuillez insérer le lecteur dans l'appareil avant d'ouvrir l'outil de sauvegarde si vous souhaitez le faire.

Essai de MiniTool ShadowMaker Cliquez pour télécharger 100% Propre et sûr

Étape 1 : Lancez MiniTool ShadowMaker et cliquez sur Continuer l'essai pour entrer dans l'interface.

Étape 2 : Dans le Sauvegarde , choisissez la source et la destination de sauvegarde comme vous le souhaitez. Puis clique Possibilités pour configurer les paramètres de sauvegarde en fonction de vos demandes.

Étape 3 : Lorsque vous avez tout configuré correctement, cliquez sur Sauvegarder maintenant pour démarrer la tâche immédiatement ou la reporter en cliquant sur Sauvegarder plus tard .

Que se passe-t-il si votre système tombe en panne à cause d'une cyberattaque ? Tant que vous avez préparé à l'avance une sauvegarde du système avec MiniTool ShadowMaker, vous pouvez restaurer votre système rapidement et facilement. MiniTool ShadowMaker fournit Générateur de médias pour créer une clé USB amorçable et vous pouvez restaurer le système après avoir démarré votre PC.

Une autre excellente fonction – Restauration universelle – peut résoudre les problèmes de compatibilité si vous souhaitez effectuer une récupération du système entre deux PC différents. Pour connaître les étapes détaillées, veuillez lire cet article : Un guide sur la façon de restaurer la sauvegarde Windows sur un autre ordinateur .

Conclusion

Qu’est-ce que la cybersécurité ? Après avoir lu cet article, vous aurez peut-être une compréhension de la cybersécurité. Lorsque, malheureusement, vous êtes impliqué dans certaines cyberattaques, des solutions de cybersécurité efficaces peuvent vous sortir du pétrin.

En outre, la sauvegarde des données est un conseil de sécurité que certaines personnes peuvent ignorer, et qui joue un rôle important dans la protection des données. La perte de données est l’un des résultats les plus courants des cybermenaces et de MiniTool ShadowMaker – ce logiciel de sauvegarde peut vous aider beaucoup.

Si vous rencontrez des problèmes lors de l'utilisation de cet outil de sauvegarde, veuillez nous contacter via [e-mail protégé] , et une équipe d'assistance professionnelle se consacre à résoudre vos problèmes.

![Comment résoudre Apex Legends impossible de se connecter? Les solutions sont là [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/25/how-solve-apex-legends-unable-connect.png)

![Que pouvez-vous faire si l'heure de Windows 10 ne cesse de changer? Essayez 4 façons! [Actualités MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/99/what-can-you-do-if-windows-10-time-keeps-changing.png)

![[Guide facile] Top 5 des correctifs pour l'installation lente de Windows](https://gov-civil-setubal.pt/img/news/2E/easy-guide-top-5-fixes-to-windows-installation-slow-1.png)

![[Explication] L'IA dans la cybersécurité – Avantages et inconvénients, cas d'utilisation](https://gov-civil-setubal.pt/img/backup-tips/E5/explained-ai-in-cybersecurity-pros-cons-use-cases-1.jpg)

![11 façons d'ouvrir l'explorateur Windows sur Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/64/11-ways-open-windows-explorer-windows-10.png)

![Evernote ne se synchronise pas ? Un guide étape par étape pour résoudre ce problème [MiniTool Tips]](https://gov-civil-setubal.pt/img/backup-tips/89/evernote-not-syncing-a-step-by-step-guide-to-fix-this-issue-minitool-tips-1.png)

![Résolu - Disque dur externe converti accidentellement en ESD-USB [MiniTool Tips]](https://gov-civil-setubal.pt/img/data-recovery-tips/34/solved-accidentally-converted-external-hard-drive-esd-usb.jpg)

![Comment taper un symbole de copyright sur Windows et Mac? [Actualités MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/62/how-type-copyright-symbol-windows.jpg)

![Essayez de supprimer la fenêtre contextuelle «Alerte de sécurité Windows»? Lire cet article [MiniTool Tips]](https://gov-civil-setubal.pt/img/backup-tips/38/try-remove-windows-security-alert-pop-up.png)

![13 conseils courants de maintenance des ordinateurs personnels que vous devriez essayer [MiniTool Tips]](https://gov-civil-setubal.pt/img/backup-tips/66/13-common-personal-computer-maintenance-tips-you-should-try.png)

![6 meilleures cartes SD pour les caméras noires GoPro Hero 9/8/7 en 2021 [Conseils MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/42/6-best-sd-cards-gopro-hero-9-8-7-black-cameras-2021.png)