Résolu! Qu’est-ce qu’une cyberattaque ? Comment prévenir les cyberattaques ?

Resolved What Is A Cyber Attack How To Prevent Cyber Attacks

Qu'est-ce qu'une cyberattaque ? Pour répondre à cette question, cet article vous présentera différents types de cyberattaques pour illustrer leurs caractéristiques et vous aider à les identifier. D'ailleurs, dans ce post sur le Site Web MiniTool , nous fournirons quelques méthodes disponibles pour prévenir les cyberattaques.Qu’est-ce qu’une cyberattaque ?

Qu'est-ce qu'une cyberattaque ? La cyberattaque est une description générale d'une série de cyberactivités, recourant à divers outils et techniques pour voler, exposer, modifier ou détruire des données. Bien entendu, au fil du temps, les pirates informatiques peuvent réaliser diverses opérations malveillantes sur Internet à des fins bénéfiques et de vandalisme.

Les pirates ont exploré diverses méthodes pour infiltrer les systèmes des victimes. Parfois, cela peut aboutir à une attaque aveugle contre la cible et personne ne sait qui sera la prochaine victime.

Il existe trois motivations principales qui déclenchent les cybercriminels :

Ces attaquants ont tendance à chercher de l’argent par le vol ou l’extorsion. Ils peuvent voler vos données à des fins d’échanges commerciaux, pirater un compte bancaire pour voler de l’argent directement ou extorquer des victimes.

Ces pirates ont normalement des cibles spécifiques pour lancer l’attaque, comme leurs adversaires. Une rancune personnelle tend à être une raison majeure de cette activité. L’espionnage industriel peut voler la propriété intellectuelle afin d’obtenir un avantage injuste sur ses concurrents. Certains pirates exploiteront les vulnérabilités d’un système pour en avertir les autres.

Ces pirates informatiques sont pour la plupart des professionnels plus qualifiés. Ils peuvent être formés puis impliqués dans la cyberguerre, le cyberterrorisme ou l’hacktivisme. Les cibles des attaquants se concentrent sur les agences gouvernementales ou les infrastructures critiques de leurs ennemis.

Plus ou moins, les gens peuvent être confrontés à certaines cyberattaques sans le savoir. Alors, quels sont les types courants de cyberattaques ? Pour vous aider à mieux distinguer les différents types, la partie suivante les illustrera un par un.

Types courants de cyberattaques

Les cyberattaques se multiplient, avec la digitalisation des entreprises devenue de plus en plus populaire ces dernières années. Il existe des dizaines de types de cyberattaques et nous énumérerons quelques types courants qui dérangent beaucoup les gens.

Attaques de logiciels malveillants

Les logiciels malveillants apparaissent souvent comme des logiciels malveillants permettant d’effectuer une série d’actions non théoriques sur le système de la victime. La procédure est conçue pour causer des dommages à un ordinateur, un serveur, un client ou un réseau et une infrastructure informatique.

Il est difficile de remarquer ces mouvements et selon leurs intentions et leurs méthodes d'infiltration, ils peuvent être classés en différents types, notamment les virus, les vers, les chevaux de Troie, les logiciels publicitaires, les logiciels espions, les logiciels de rançon, etc.

Les exemples répertoriés représentent les problèmes les plus courants que les gens peuvent rencontrer. Au fil des années, avec le développement rapide des communications électroniques, elles sont devenues un canal d'attaque de nouveaux types, comme le courrier électronique, les SMS, les services réseau vulnérables ou les sites Web compromis.

Si vous souhaitez savoir comment identifier les signes de logiciels malveillants sur les ordinateurs, cet article vous sera utile : Quel est le signe possible d’un logiciel malveillant sur un ordinateur ? 6+ symptômes .

Attaques de phishing

Les attaques de phishing signifient souvent que vos données sensibles, notamment vos noms d'utilisateur, mots de passe, numéros de carte de crédit, informations de compte bancaire, etc., sont exposées aux pirates. Ils peuvent utiliser et vendre ces informations pour obtenir des avantages. La plupart des gens tombent facilement dans ce piège à cause d’e-mails, de liens ou de sites Web inconnus.

Attaques de spear-phishing

Le phishing est un terme général désignant les cyberattaques menées par e-mail, SMS ou appels téléphoniques pour arnaquer un grand nombre de personnes, tandis que si cette attaque vise une cible spécifique, nous l'appelons spear phishing. Ces canaux d’attaque sont modifiés pour s’adresser spécifiquement à cette victime, ce qui nécessite plus de réflexion et de temps que le phishing.

Attaques de phishing par baleine

L’attaque de phishing par baleine est une attaque de phishing très ciblée. Semblable à l’attaque de spear phishing, elle se produit lorsqu’un attaquant utilise des méthodes de spear phishing pour s’attaquer à une cible importante et très médiatisée, telle que des cadres supérieurs.

Ils peuvent se faire passer pour des entités de confiance afin que les victimes puissent partager des informations hautement sensibles avec un compte frauduleux.

Attaques par déni de service distribué (DDoS)

L'attaque DDoS est une cyberattaque conçue pour influencer ou submerger la disponibilité d'un système cible en générant un grand nombre de paquets ou de requêtes. De même, une attaque par déni de service (DoS) peut faire la même chose en arrêtant une machine ou un réseau, le rendant inaccessible aux utilisateurs prévus.

Ces deux attaques ont quelque chose de différent et si vous voulez en savoir plus, vous pouvez lire cet article : DDoS contre DoS | Quelle est la différence et comment les prévenir .

Attaques par script intersite (XSS)

Au cours de ce processus, un attaquant injecte un script exécutable malveillant dans le code d'une application ou d'un site Web de confiance, puis envoie un lien malveillant à l'utilisateur et incite celui-ci à cliquer sur le lien pour lancer une attaque XSS.

Ensuite, l’application ou le site Web transformé lancera le lien malveillant en raison d’un manque de nettoyage approprié des données, et les attaquants pourront alors voler le cookie de session actif de l’utilisateur.

Attaques de l'homme du milieu (MITM)

Comme son nom l'indique, une attaque de l'homme du milieu signifie que l'attaquant est au milieu d'une conversation entre un utilisateur et une application pour écouter les informations personnelles. Normalement, les pirates cibleront les utilisateurs d’applications financières, de sites de commerce électronique, etc.

Botnets

À la différence des autres attaques, les botnets sont des ordinateurs infectés par des logiciels malveillants et sous le contrôle d’attaquants. Ces ordinateurs botnet peuvent être contrôlés pour effectuer une série d'opérations illégales, telles que le vol de données, l'envoi de spam et les attaques DDoS.

Les obstacles à la création d’un botnet sont également suffisamment faibles pour en faire une activité lucrative pour certains développeurs de logiciels. C’est pourquoi c’est devenu l’une des attaques les plus courantes.

Rançongiciel

Rançongiciel est un malware qui peut infiltrer votre système et crypter vos fichiers pour empêcher les utilisateurs d’accéder aux fichiers sur leurs ordinateurs. Les pirates exigeront ensuite le paiement d’une rançon pour la clé de décryptage. Alternativement, certaines rançons verrouillent le système sans endommager aucun fichier jusqu'à ce qu'une rançon soit payée.

Attaques par injection SQL

Cette attaque peut rechercher la vulnérabilité de sécurité Web et utiliser la technique d'injection de code pour interférer avec les requêtes qu'une application effectue sur sa base de données. Ce type d'attaque se concentre sur l'attaque des sites Web mais peut également être utilisé pour attaquer tout type de base de données SQL.

Exploit du jour zéro

L'exploit zero-day est un terme large pour décrire les activités d'attaque dans lesquelles les pirates peuvent profiter de ces vulnérabilités de sécurité pour effectuer une attaque système/Web/logiciel. Zero-day signifie que les victimes ou l'éditeur de logiciels n'ont pas le temps de réagir et de corriger cette faille.

Interprétation des URL

Ce type d’attaque peut également être appelé empoisonnement d’URL. Les pirates manipulent et modifient souvent l'URL en modifiant la signification tout en gardant la syntaxe intacte. De cette manière, les attaquants peuvent accéder à un serveur Web, le sonder et récupérer davantage d'informations. Ce type d'attaque est extrêmement populaire sur les sites Web basés sur CGI.

Usurpation DNS

L'usurpation d'identité de serveur de noms de domaine (DNS) peut inciter les internautes à accéder à un site Web frauduleux et malveillant en manipulant les enregistrements DNS. Parfois, vous constaterez peut-être que votre site Web ciblé sera redirigé vers une nouvelle page qui ressemble exactement à l’endroit où vous souhaitez aller.

Cependant, les pirates peuvent tenter de vous inciter à vous connecter à votre véritable compte et à exposer des informations plus sensibles. Ils peuvent saisir l’opportunité d’installer des virus ou des vers sur votre système, provoquant des résultats inattendus.

Attaques par force brute

Les attaques par force brute signifient qu’une personne, qu’il s’agisse d’un étranger, d’un pirate informatique ou d’un hostile, tente d’accéder à l’ordinateur de la victime en essayant tous les mots de passe qu’elle pense que la victime pourrait définir pour l’ordinateur.

Normalement, avant de faire cela, les pirates suivront tous les indices sur vos réseaux sociaux et vos informations en ligne pour déduire votre mot de passe. Alors, n’exposez pas vos informations personnelles au public.

Chevaux de Troie

Le cheval de Troie se déguise souvent en logiciel légitime et inoffensif, mais une fois le virus activé, le virus cheval de Troie peut inciter les cybercriminels à vous espionner, à voler vos données et à accéder à votre système. Si vous souhaitez en savoir plus, vous pouvez lire cet article : Qu'est-ce qu'un cheval de Troie ? Comment effectuer la suppression du virus cheval de Troie .

Comment prévenir les cyberattaques ?

Après avoir connu ces exemples courants de cyberattaques, vous vous demandez peut-être comment prévenir efficacement les cyberattaques. Il existe quelques conseils utiles que vous pouvez considérer.

Astuce 1 : Gardez votre Windows et vos logiciels à jour

Il est nécessaire de maintenir votre logiciel et votre système à jour. Les mises à jour publiées peuvent non seulement fournir des fonctionnalités avancées et inédites, mais également corriger certains bogues système ou logiciels et problèmes de sécurité détectés lors des tests précédents. Si vous laissez la mise à jour de côté, les pirates peuvent trouver ces faiblesses et saisir l’occasion d’infiltrer votre système.

Astuce 2 : Installez un pare-feu

Windows dispose d'un pare-feu et d'un antivirus intégrés et vous feriez mieux de conserver la véritable protection activée à tout moment. Les fonctionnalités peuvent mieux protéger votre ordinateur contre les cyberattaques. Pour autant, est-ce suffisant pour vous protéger contre toutes les attaques extérieures ? Vous pouvez lire cet article pour plus d'informations : Windows Defender est-il suffisant ? Plus de solutions pour protéger votre PC .

En dehors de cela, vous pouvez choisir d'installer d'autres antivirus tiers fiable ou pare-feu pour renforcer le bouclier de protection.

Astuce 3 : utilisez l'authentification multifacteur

Qu'est-ce qu'une authentification multifacteur (MFA) ? Il s’agit d’un élément essentiel d’une politique forte de gestion des identités et des accès. Au cours de ce processus de connexion, ce MFA demande aux utilisateurs de saisir plus d'informations qu'un simple mot de passe, ce qui peut protéger les données personnelles contre l'accès par un tiers non autorisé.

Astuce 4 : Sauvegardez régulièrement les données

C'est l'une des étapes les plus importantes pour protéger vos données importantes : effectuer une sauvegarde régulière. En cas de cyberattaques, vous avez besoin de votre sauvegarde de données pour éviter de graves temps d'arrêt, des pertes de données et de graves pertes financières.

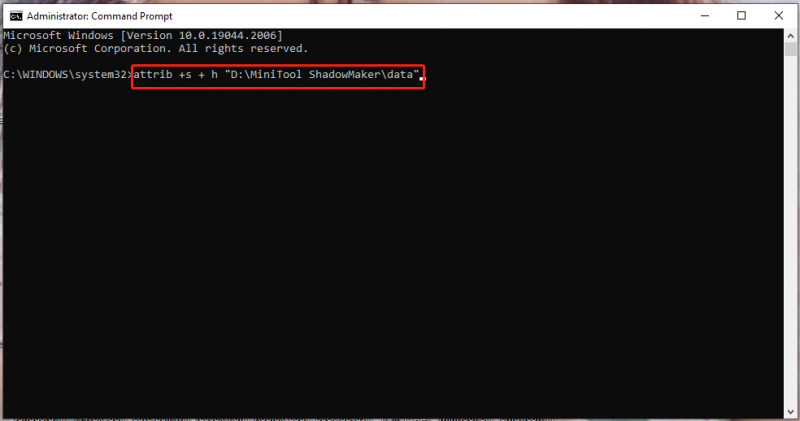

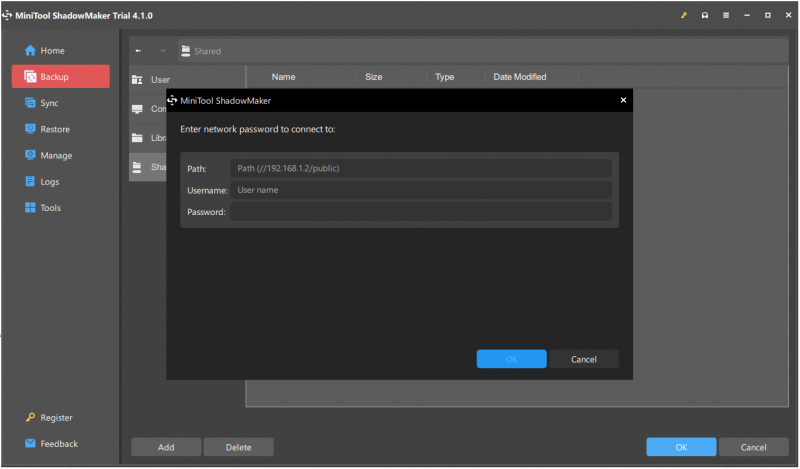

Certaines personnes oublieront de terminer cette tâche et penseront qu’elle est fastidieuse. Ne t'inquiète pas. Vous pouvez compter sur ce professionnel logiciel de sauvegarde – MiniTool ShadowMaker – pour fichiers de sauvegarde , dossiers, partitions, disques et votre système.

En outre, il vaut la peine d'essayer le schéma de sauvegarde et les paramètres de planification pour configurer un sauvegarde automatique . Vous pouvez configurer votre sauvegarde automatique pour qu'elle démarre quotidiennement, hebdomadairement, mensuellement ou lors d'un événement et essayer une sauvegarde incrémentielle ou différentielle pour économiser vos ressources.

Téléchargez et installez ce programme sur votre PC et essayez-le gratuitement pendant 30 jours.

Essai de MiniTool ShadowMaker Cliquez pour télécharger 100% Propre et sûr

Étape 1 : Lancez le programme et cliquez sur Continuer l'essai continuer.

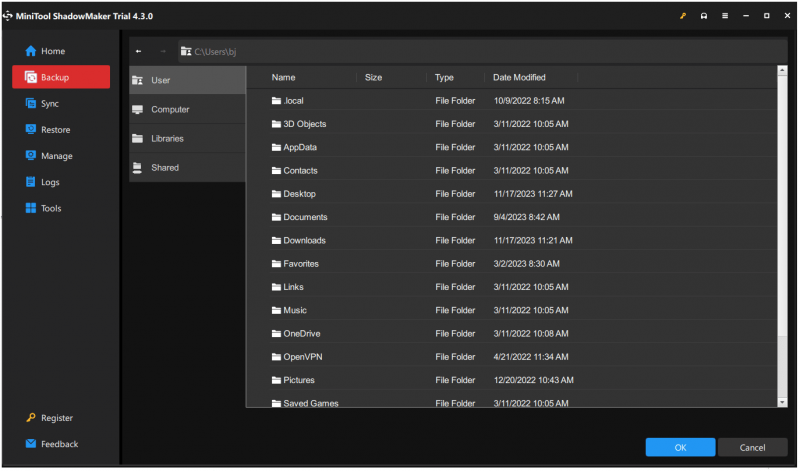

Étape 2 : Dans le Sauvegarde onglet, cliquez sur l'onglet SOURCE pour choisir ce que vous souhaitez sauvegarder, puis accédez à la section DESTINATION section pour choisir où stocker la sauvegarde, y compris Utilisateur, ordinateur, bibliothèques et partage .

Étape 3 : Ensuite, vous cliquez sur le Possibilités fonction pour configurer les paramètres de sauvegarde et cliquez sur Sauvegarder maintenant pour le démarrer immédiatement après que tout ait été réglé.

Astuce 5 : modifiez et créez régulièrement des mots de passe forts

Vous feriez mieux de changer votre mot de passe régulièrement et d'utiliser un mot de passe plus fort, tel que des symboles spéciaux et différentes combinaisons de chiffres et de mots. N'utilisez pas certains numéros liés à vos informations personnelles, comme l'anniversaire ou le numéro de téléphone, faciles à déduire.

Astuce 6 : utilisez le Wi-Fi sécurisé

Certaines personnes ont l’habitude de se connecter à un réseau Wi-Fi inconnu en public lorsqu’elles travaillent dans un café. Ce n'est pas du tout sûr. N’importe quel appareil peut être infecté en se connectant à un réseau et ce Wi-Fi public peut être facilement piraté sans le vouloir. Tu dois être prudent.

Conclusion :

Qu'est-ce qu'une cyberattaque ? Après avoir lu cet article, vous aurez peut-être une idée globale des cyberattaques. Ce guide complet est utile pour vous aider à distinguer les différents types de cyberattaques et à trouver le bon moyen de les prévenir.

Face aux problèmes croissants de cybersécurité, la première chose à faire est de préparer un plan de sauvegarde de vos données importantes. MiniTool ShdowMaker est ce que nous recommandons. Si vous rencontrez des problèmes avec cet outil, vous pouvez nous contacter via [e-mail protégé] .

![Qu'est-ce que la RAM vidéo (VRAM) et comment vérifier la VRAM sous Windows 10? [MiniTool Wiki]](https://gov-civil-setubal.pt/img/minitool-wiki-library/49/what-is-video-ram.png)

![Téléchargez et installez Windows ADK pour Windows [Versions complètes]](https://gov-civil-setubal.pt/img/news/91/download-install-windows-adk.png)

![Comment réparer une erreur matérielle inconnue sur Windows 10 et récupérer des données [MiniTool Tips]](https://gov-civil-setubal.pt/img/data-recovery-tips/81/how-fix-unknown-hard-error-windows-10-recover-data.png)

![L'ordinateur s'éteint au hasard? Voici 4 solutions réalisables [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/26/computer-randomly-turns-off.jpg)

![Desktop continue de se rafraîchir dans Windows 10? 10 solutions pour vous! [Astuces MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/10/desktop-keeps-refreshing-windows-10.png)

![Comment récupérer efficacement des fichiers corrompus pour minimiser les pertes [MiniTool Tips]](https://gov-civil-setubal.pt/img/data-recovery-tips/01/how-recover-corrupted-files-efficiently-minimize-losses.jpg)

![Corrigé - Windows System32 Config System est manquant ou corrompu [MiniTool Tips]](https://gov-civil-setubal.pt/img/backup-tips/00/fixed-windows-system32-config-system-is-missing.png)

![Définition et objectif de Microsoft Management Console [MiniTool Wiki]](https://gov-civil-setubal.pt/img/minitool-wiki-library/90/definition-purpose-microsoft-management-console.png)