DDoS contre DoS | Quelle est la différence et comment les prévenir ?

Ddos Contre Dos Quelle Est La Difference Et Comment Les Prevenir

Dans ce monde où les gens dépendent davantage d'Internet, certains événements malveillants se produisent dans le cybermonde. Les criminels essaient tout ce qu'ils peuvent pour exploiter la vie privée des gens et voler des données, comme les attaques DDoS et DoS. Aujourd'hui, cet article sur DDoS vs DoS sur Site Web de MiniTool présenteront leurs différences.

Avec plus de types de cyberattaques, les gens doivent en savoir plus à leur sujet afin que des méthodes spécifiques puissent être conçues pour des attaques ciblées. Par conséquent, pour empêcher ces deux ennemis puissants - les attaques DDoS et les attaques DoS, vous devez comprendre ce qu'ils sont.

Que sont les attaques DDoS ?

L'attaque DDoS (Distributed Denial-of-Service Attack) est un cybercrime dans lequel l'attaquant inonde un serveur de trafic Internet pour empêcher les utilisateurs d'accéder aux services et sites en ligne connectés. En fait, cela ressemble beaucoup aux attaques DoS, de sorte que de nombreuses personnes confondent ces deux attaques.

Si vous souhaitez en savoir plus sur les attaques DDoS, vous pouvez vous référer à cet article : Qu'est-ce qu'une attaque DDoS ? Comment prévenir les attaques DDoS .

Que sont les attaques DoS ?

Une attaque par déni de service (DoS) est un type d'attaque réseau dans lequel un attaquant tente de rendre une machine ou une ressource réseau indisponible pour son utilisateur cible en interrompant temporairement ou indéfiniment le service des hôtes connectés au réseau.

Types d'attaques DoS et d'attaques DDoS

Bien qu'ils partagent des objectifs similaires d'attaque d'ordinateurs, vous pouvez toujours les classer selon leurs différentes méthodes d'attaque. C'est une grande différence entre les attaques DoS et les attaques DDoS. Il existe respectivement trois types d'attaques DoS et d'attaques DoS.

Trois types d'attaques DoS

Attaque en larme

L'attaque en forme de larme exploite les informations contenues dans l'en-tête du paquet dans l'implémentation de la pile TCP/IP qui fait confiance au fragment IP.

Un segment IP contient des informations indiquant quel segment du paquet d'origine le segment contient, et certaines piles TCP/IP, telles que NT avant Service Pack4, planteront lors de la réception d'un segment falsifié avec des décalages qui se chevauchent.

Lorsqu'un paquet IP est transmis sur un réseau, le paquet peut être divisé en plus petits morceaux. Un attaquant peut implémenter une attaque Teardrop en envoyant deux (ou plus) paquets.

Inondation Attaque

Les attaques d'inondation SYN exploitent le mécanisme de prise de contact à trois voies de TCP. L'attaquant envoie une demande à l'extrémité attaquée en utilisant une adresse IP falsifiée, et le paquet de réponse envoyé par l'extrémité attaquée n'atteint jamais la destination. Dans ce cas, l'extrémité attaquée consomme des ressources en attendant la fermeture de la connexion.

S'il existe des milliers de ces connexions, les ressources de l'hôte seront épuisées, atteignant ainsi l'objectif de l'attaque.

Attaque de fragmentation IP

L'attaque par fragmentation IP fait référence à une sorte de vulnérabilité de réorganisation de programme informatique. Il peut envoyer les paquets réseau modifiés, mais le réseau récepteur ne peut pas être réorganisé. En raison d'un grand nombre de paquets non assemblés, le réseau s'enlise et utilise toutes ses ressources.

Trois types d'attaques DDoS

Attaques volumétriques

Les attaques volumétriques sont menées en bombardant un serveur avec tellement de trafic que sa bande passante est complètement épuisée.

Dans une telle attaque, un acteur malveillant envoie des requêtes à un serveur DNS, en utilisant l'adresse IP usurpée de la cible. Le serveur DNS envoie alors sa réponse au serveur cible. Lorsqu'il est effectué à grande échelle, le déluge de réponses DNS peut faire des ravages sur le serveur cible.

Attaques protocolaires

Les attaques DDoS protocolaires reposent sur les faiblesses des protocoles de communication Internet. Étant donné que bon nombre de ces protocoles sont utilisés à l'échelle mondiale, changer leur fonctionnement est compliqué et très lent à déployer.

Par exemple, le détournement du Border Gateway Protocol (BGP) est un excellent exemple de protocole qui peut devenir la base d'une attaque DDoS.

Attaques basées sur des applications Web

Une attaque d'application consiste en l'accès de cybercriminels à des zones non autorisées. Les attaquants commencent le plus souvent par jeter un coup d'œil à la couche d'application, à la recherche de vulnérabilités d'application écrites dans le code.

Attaques DDoS contre DoS

Pour comparer les attaques DDoS aux attaques DoS, cet article clarifiera les différences dans leurs caractéristiques importantes.

Connexion Internet

La principale différence entre les attaques DoS et DDoS est que DDoS utilise plusieurs connexions Internet pour mettre le réseau informatique de la victime hors ligne, tandis que DoS utilise une seule connexion.

Vitesse d'attaque

DDoS est une attaque plus rapide qu'une attaque DoS. Étant donné que les attaques DDoS proviennent de plusieurs emplacements, elles peuvent être déployées beaucoup plus rapidement que les attaques DoS avec un seul emplacement. La vitesse accrue de l'attaque la rend plus difficile à détecter, ce qui signifie une augmentation des dégâts ou même des résultats catastrophiques.

Facilité de détection

Les attaques DoS sont plus faciles à tracer que les attaques DDoS. Le résultat de la comparaison de vitesse nous a indiqué que les attaques DDoS sont plus rapides que les DoS, ce qui peut rendre l'attaque difficile à détecter.

De plus, étant donné qu'un DoS provient d'un seul endroit, il est plus facile de détecter son origine et de rompre la connexion.

Le volume de circulation

Les attaques DDoS permettent à l'attaquant d'envoyer des volumes massifs de trafic vers le réseau victime. Une attaque DDoS utilise plusieurs machines distantes (zombies ou bots), ce qui signifie qu'elle peut envoyer des volumes de trafic beaucoup plus importants à partir de différents emplacements simultanément, surchargeant rapidement un serveur d'une manière qui échappe à la détection.

Mode d'exécution

Dans les attaques DDoS, le PC victime est chargé à partir du paquet de données envoyé depuis plusieurs emplacements ; dans les attaques DoS, le PC victime est chargé à partir du paquet de données envoyé à partir d'un seul emplacement.

Les attaques DDoS coordonnent plusieurs hôtes infectés par des logiciels malveillants (bots) pour créer un botnet géré par un serveur de commande et de contrôle (C&C). En revanche, les attaques DoS utilisent généralement des scripts ou des outils pour exécuter des attaques à partir d'une seule machine.

Lequel est le plus dangereux ?

Selon la comparaison ci-dessus entre les attaques DDoS et les attaques DoS, il est évident que les attaques DDoS dépassent à bien des égards, ce qui fait que les attaques DDoS deviennent un problème plus difficile jusqu'à présent.

Les attaques DDoS et DoS sont toutes deux dangereuses et chacune d'entre elles peut entraîner un grave problème d'arrêt. Mais les attaques DDoS sont plus dangereuses que les attaques DoS car les premières sont lancées à partir de systèmes distribués tandis que les secondes sont exécutées à partir d'un seul système.

Si vous voulez savoir comment identifier si vous subissez des attaques DDoS ou des attaques DoS. Il y a certains signaux que vous pouvez comprendre.

- Une performance réseau lente invisible.

- Un déni de service par l'une des propriétés numériques.

- Une perte inconnue de connectivité réseau aux machines sur le même réseau.

- Tout temps d'arrêt soudain ou problème de performances.

Pourquoi les attaques DoS et DDoS se produisent-elles ?

La recherche d'avantages

La plupart des activités cybercriminelles trouvent leur origine dans la recherche d'avantages. Sur Internet, il y a un trésor spécial qui a un grand attrait pour les criminels : les actifs virtuels. Avec de multiples attaques, certains sites de commerce électronique vont planter et ce qui est plus grave, ce sont les pertes économiques.

En outre, la vie privée des personnes est également considérée comme un atout rentable. Cela peut être vendu aux entreprises dans le besoin, telles que les plateformes d'achat ou d'autres entreprises de services.

Croyances idéologiques

Pour ces hackers, ce qu'ils veulent n'est pas d'en profiter mais de manifester leur soutien politique ou leur dissidence. Ils cibleront les politiciens, les groupes politiques ou d'autres organisations gouvernementales et non gouvernementales parce que leurs convictions idéologiques diffèrent pour fermer un site Web.

Cyber guerre

Lorsque certaines personnes revendiquent leur dissidence politique de manière aussi agressive, des personnes ayant des soutiens politiques différents riposteront de la même manière, ce qui déclenchera donc une cyber-guerre. Habituellement, différents types d'attaques DDoS sont tentés par des militants et des terroristes à des fins politiques ou militaires.

Concurrents malveillants

Par intérêt personnel, certains concurrents prendront des mesures malveillantes pour attaquer leurs rivaux et les attaques DDoS sont couramment utilisées dans les guerres commerciales.

Les attaques DDoS peuvent interrompre le réseau d'une entreprise, au cours de laquelle les concurrents peuvent voler leurs clients.

Comment prévenir les attaques DDoS et DoS ?

Maintenant que vous en savez plus sur les attaques DoS vs DDoS, vous vous demandez peut-être s'il existe des méthodes disponibles utilisées par précaution. Pour empêcher les attaques DDoS et les attaques DoS, vous pouvez procéder comme suit.

- Créez une protection DDoS multicouche.

- Appliquez des pare-feu d'applications Web.

- Connaître les symptômes de l'attaque.

- Pratiquer une surveillance continue du trafic réseau.

- Limitez la diffusion du réseau.

- Avoir une redondance de serveur.

En dehors de cela, il convient de souligner l'importance de la sauvegarde. Quelles que soient les attaques DDoS ou DoS, elles peuvent entraîner un ralentissement des performances Internet, l'arrêt du site Web, des plantages du système, etc. La restauration du système peut être effectuée rapidement uniquement si vous avez préparé une sauvegarde du système sur d'autres disques externes.

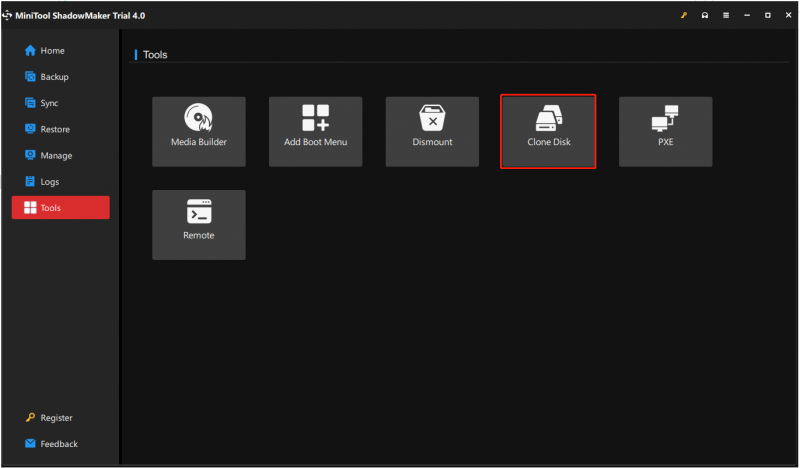

De cette façon, MniTool Shadow Maker peut répondre à vos demandes et d'autres fonctionnalités disponibles sont définies pour améliorer votre expérience de sauvegarde. Vous pouvez effectuer une sauvegarde planifiée (quotidienne, hebdomadaire, mensuelle, sur événement) et un schéma de sauvegarde ( sauvegarde complète, sauvegarde incrémentielle, sauvegarde différentielle ) Pour ta convenance.

Allez télécharger et installer ce programme et vous pourrez profiter d'une version d'essai gratuite pendant 30 jours.

Étape 1 : Ouvrez MiniTool ShadowMaker et cliquez sur Continuer l'essai pour entrer dans le programme.

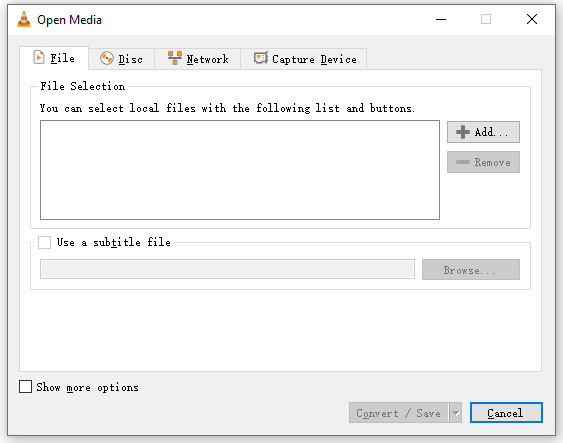

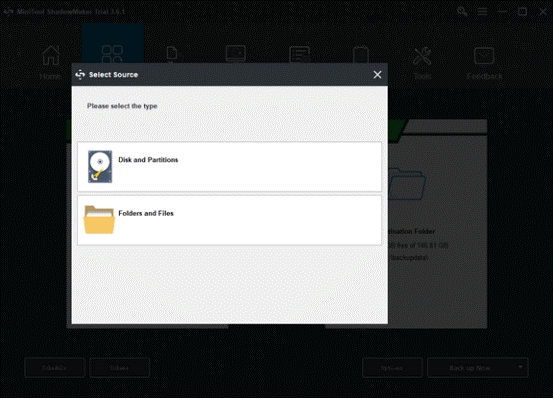

Étape 2 : Accédez à la Sauvegarde onglet et l'onglet Système a été sélectionné comme source. Si vous souhaitez passer à d'autres cibles de sauvegarde (le disque, la partition, le dossier et le fichier) ou à d'autres destinations de sauvegarde, le Dossier du compte administrateur , Bibliothèques , L'ordinateur , et partagé , Vous pouvez cliquez sur le La source ou Destination section et re-sélectionnez-les.

Étape 3 : Pour terminer la sauvegarde, vous devez cliquer sur le Sauvegarder maintenant l'option de démarrer le processus immédiatement ou la Sauvegarder plus tard possibilité de retarder la sauvegarde. La tâche de sauvegarde retardée est sur le Faire en sorte page.

Conclusion :

Toutes les cyberattaques peuvent rendre possible la perte de vos données ou l'intrusion dans la vie privée, ce qui est difficile à empêcher. Cependant, pour éviter qu'une situation plus grave ne se produise, vous pouvez créer un plan de sauvegarde pour toutes vos données importantes. Cet article sur DDoS vs DoS a présenté deux attaques courantes. J'espère que votre problème pourra être résolu.

Si vous avez rencontré des problèmes lors de l'utilisation de MiniTool ShadowMaker, vous pouvez laisser un message dans la zone de commentaires suivante et nous vous répondrons dès que possible. Si vous avez besoin d'aide lors de l'utilisation du logiciel MiniTool, vous pouvez nous contacter via [e-mail protégé] .

FAQ DDoS vs DoS

Pouvez-vous DDoS avec un seul ordinateur ?En raison de sa petite échelle et de sa nature basique, les attaques ping-de-mort fonctionnent généralement mieux contre des cibles plus petites. Par exemple, l'attaquant peut cibler un seul ordinateur ou un routeur sans fil. Cependant, pour que cela réussisse, le pirate malveillant doit d'abord connaître l'adresse IP de l'appareil.

Combien coûtent les attaques DDoS ?En termes de perte de revenus et de données, le coût d'une attaque DDoS contre votre entreprise technologique ou l'entreprise de votre client peut augmenter rapidement. La moyenne des petites et moyennes entreprises dépense 0 000 par attaque.

Quels sont deux exemples d'attaques DoS ?Il existe deux méthodes générales d'attaques DoS : les services d'inondation ou les services de plantage. Les attaques par inondation se produisent lorsque le système reçoit trop de trafic pour que le serveur puisse le mettre en mémoire tampon, ce qui les ralentit et finit par s'arrêter. Les attaques par inondation populaires incluent les attaques par débordement de tampon - l'attaque DoS la plus courante.

Combien de temps durent les attaques DDoS ?Ce type d'attaque sporadique peut varier en durée, allant d'actions à court terme qui durent quelques minutes à des grèves plus longues qui dépassent une heure. Selon le DDoS Threat Landscape Report 2021 de la société de télécommunications suédoise Telia Carrier, les attaques documentées durent en moyenne 10 minutes.

![Robocopy vs Xcopy : quelles sont les différences entre eux ? [Astuces MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/DB/robocopy-vs-xcopy-what-are-the-differences-between-them-minitool-tips-1.png)

![Correction: POOL_CORRUPTION_IN_FILE_AREA sous Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/45/fix-pool_corruption_in_file_area-windows-10.png)

![Impossible de désinstaller Overwatch? Comment désinstaller complètement Overwatch? [Actualités MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/75/can-t-uninstall-overwatch.png)

![[Résolu !] Comment se déconnecter de YouTube sur tous les appareils ?](https://gov-civil-setubal.pt/img/blog/83/how-sign-out-youtube-all-devices.jpg)

![Voici quatre méthodes simples pour planifier l’arrêt de Windows 10 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/50/here-are-four-easy-methods-schedule-shutdown-windows-10.jpg)

![Comment compresser et décompresser des fichiers Windows 10 gratuitement [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/15/how-zip-unzip-files-windows-10.jpg)

![Comment désactiver l'antivirus sur Windows 10 temporairement / définitivement [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/99/how-disable-antivirus-windows-10-temporarily-permanently.png)

![Top 5 des meilleurs convertisseurs MIDI vers MP3 en 2021 [MiniTool Tips]](https://gov-civil-setubal.pt/img/video-converter/40/top-5-best-midi-mp3-converters-2021.png)

![Comment réparer l'erreur Impossible d'atteindre les serveurs d'activation Windows? [Actualités MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/20/how-fix-unable-reach-windows-activation-servers-error.jpg)