[Explication] White Hat vs Black Hat - Quelle est la différence

Explication White Hat Vs Black Hat Quelle Est La Difference

Face à toutes sortes de canaux de piratage, les gens ne savent toujours pas quoi faire. Par exemple, savez-vous quelque chose sur White Hat et Black Hat ? Il ne s'agit pas de décorations en tissu, mais de technologie de l'information. Pour plus d'informations, l'article White hat vs Black Hat sur Site Web de MiniTool le divulguera.

Tout d'abord, qu'ils soient White Hat ou Black Hat, ils sont tous deux utilisés pour classer les hackers, ce qui s'inspire des premiers films occidentaux, où les héros pouvaient être identifiés par les chapeaux blancs qu'ils portaient et les méchants par leurs chapeaux noirs.

Par conséquent, vous pouvez facilement dire que tous les pirates ne sont pas considérés comme des ennemis malveillants. La principale catégorie de hackers est classée en trois types – White Hat hackers, Black Hat Hackers et Grey Hat hackers, parmi lesquels vous pouvez également faire la distinction selon leurs motifs – Hackers éthiques, hackers malveillants et hackers non malveillants mais pas toujours éthiques.

Par conséquent, pour comprendre la différence entre White Hat et Black Hat, vous pouvez commencer par leurs définitions et leurs principes de travail.

Qu'est-ce qu'un chapeau blanc ?

Le terme cyber - pirate White Hat fait référence à un programmeur qui prend la position d'un pirate informatique et attaque son propre système pour vérifier les vulnérabilités de sécurité. Ils le font de la même manière que les pirates (communément appelés pirates Black Hat) utilisent pour perturber les attaques, mais ils le font pour maintenir la sécurité.

Ils ont généralement une expertise hautement qualifiée et des connaissances professionnelles pour trouver des vulnérabilités dans un système, mais à la différence d'un pirate Black Hat, ils sont autorisés ou certifiés pour pirater les réseaux organisationnels et les systèmes informatiques afin que les faiblesses des systèmes de sécurité puissent être révélées et qu'ils soient capables pour trouver leur chemin en les protégeant contre les attaques externes et les violations de données.

De nombreuses entreprises et gouvernements meurent d'envie que ces professionnels renforcent leurs murs de défense. Ces pirates White Hat sont souvent très bien payés et ils peuvent également travailler pour leur intérêt personnel.

Qu'est-ce que le chapeau noir ?

Les pirates Black Hat utilisent souvent leurs compétences pour voler les ressources d'autres personnes sur le réseau ou pirater des logiciels facturés à des fins lucratives. Bien qu'à leur avis, cela soit dû à la technologie, ce comportement perturbe souvent l'ordre de l'ensemble du marché ou porte atteinte à la vie privée des autres.

Ils peuvent s'introduire dans les systèmes, voler des informations, manipuler des données et compromettre la sécurité. Leurs attaques peuvent aller de la simple diffusion de logiciels malveillants à l'exploitation de vulnérabilités complexes et au vol de données.

Chapeau blanc vs chapeau noir

Intentions de chapeau blanc contre chapeau noir

Leurs motivations sont la plus grande différence entre les pirates White Hat et les pirates Black Hat.

Comme nous l'avons mentionné précédemment, pour mieux identifier vos ennemis et partenaires, les pirates ont été divisés en pirates éthiques et pirates malveillants, ce qui signifie que certains d'entre eux attaquent le système pour de bonnes et valables raisons, mais certains pour un gain financier, un intérêt politique ou une vengeance malveillante. .

Sinon, même s'ils utilisent les mêmes canaux pour appliquer une attaque, tant que l'action est approuvée par l'agressé, l'attaquant peut sembler légal et éthique.

Le piratage éthique est accepté par la reconnaissance sociale, connus comme les « défenseurs de la sécurité de l'information », les « gardiens » du monde Internet, et l'épine dorsale indispensable du contexte « Internet + » ; Le piratage Black Hat appartient à l'événement illégal pour ses règles sociales dérangeantes.

Techniques du chapeau blanc contre le chapeau noir

Bien que les pirates White Hat et les pirates Black Hat visent tous deux à attaquer les systèmes et à trouver des faiblesses dans le système de sécurité, les techniques et les méthodes sont différentes.

Piratage de chapeau blanc

1. Ingénierie sociale

L'ingénierie sociale consiste à tromper et à manipuler les victimes pour qu'elles fassent quelque chose qu'elles ne devraient pas faire, comme effectuer des virements électroniques, partager des identifiants de connexion, etc.

2. Tests de pénétration

Les tests d'intrusion visent à découvrir les vulnérabilités et les faiblesses des défenses et des terminaux d'une organisation afin qu'elles puissent être corrigées.

3. Reconnaissance et recherche

Cela implique de faire des recherches sur l'organisation pour trouver des vulnérabilités dans l'infrastructure physique et informatique. L'objectif est d'obtenir suffisamment d'informations pour identifier les moyens de contourner légalement les contrôles et mécanismes de sécurité sans rien casser ni détruire.

4. Programmation

Les pirates White Hat créent des pots de miel comme des leurres qui attirent les cybercriminels pour les distraire et obtenir des informations précieuses sur leurs attaquants.

5. Utiliser une variété d'outils numériques et physiques

Ils peuvent installer des robots et autres logiciels malveillants et accéder au réseau ou aux serveurs.

Piratage de chapeau noir

Les techniques des hackers black hat évoluent constamment mais les principales méthodes d'attaque ne changeront pas trop. Voici une liste des techniques de piratage que vous pouvez rencontrer.

1. Attaques de phishing

Le phishing est un type d'attaque de cybersécurité au cours de laquelle des acteurs malveillants envoient des messages se faisant passer pour une personne ou une entité de confiance.

2. Attaques DDoS

Une attaque DDoS est une tentative de faire planter un service en ligne en l'inondant de trafic généré synthétiquement. Pour en savoir plus sur les attaques DDoS, veuillez consulter cet article : Qu'est-ce qu'une attaque DDoS ? Comment prévenir les attaques DDoS .

3. Virus cheval de Troie

Un virus cheval de Troie est un type de malware qui dissimule son véritable contenu, déguisé en logiciel gratuit, vidéos ou musique, ou apparaît comme des publicités légitimes, pour tromper un utilisateur en lui faisant croire qu'il s'agit d'un fichier inoffensif.

4. Certaines des autres techniques populaires incluent :

- Bombes logiques

- Enregistrement de frappe

- Logiciels de rançon

- Faux W.A.P.

- Force brute

- Changer d'attaque

- Vol de cookies

- Attaque d'appât

White Hat vs Black Hat Principes de travail

Outre leurs motivations et leurs techniques de travail, vous pouvez les distinguer par leurs principes de fonctionnement.

Pirates du chapeau blanc

Il y a cinq étapes pour les hackers White Hat :

Étape 1 : Empreinte

L'empreinte est une technique permettant de collecter autant d'informations que possible sur un système informatique, une infrastructure et un réseau ciblés afin d'identifier les opportunités de les pénétrer. C'est l'une des méthodes les plus efficaces pour identifier les vulnérabilités.

Étape 2 : Numérisation

Après avoir collecté les informations nécessaires, les pirates commenceront à accéder au réseau et à rechercher des informations, telles que les comptes d'utilisateurs, les informations d'identification et les adresses IP.

Étape 3 : Obtenir l'accès

Cette phase est celle où un attaquant s'introduit dans le système/réseau en utilisant divers outils ou méthodes. Après être entré dans un système, il doit augmenter son privilège au niveau administrateur afin qu'il puisse installer une application dont il a besoin ou modifier des données ou masquer des données.

Étape 4 : Maintenir l'accès

C'est le processus par lequel le pirate a déjà eu accès à un système. Après avoir obtenu l'accès, le pirate installe des portes dérobées afin d'entrer dans le système lorsqu'il aura besoin d'accéder à ce système propriétaire à l'avenir.

Étape 5 : Analyse

L'analyse des vulnérabilités est une procédure permettant de vérifier toutes les vulnérabilités des systèmes, des ordinateurs et d'autres outils de l'écosystème. L'analyse de vulnérabilité aide à analyser, reconnaître et classer les vulnérabilités.

Il aide à l'identification et à l'évaluation des détails des menaces, nous permettant de garder une résolution pour les protéger contre les pirates.

Les hackers Black Hat

- Créez et lancez des logiciels malveillants et des attaques DDoS pour perturber les opérations et provoquer le chaos général et la destruction.

- Créez de faux profils de médias sociaux de personnes en qui vous avez confiance afin de vous manipuler pour divulguer des informations confidentielles ou bancaires.

- Volez les données des utilisateurs en pénétrant dans les bases de données qui fuient.

- Diffusez des logiciels malveillants ou escroquez des personnes en utilisant des attaques de phishing.

- Recherchez constamment les vulnérabilités afin de trouver des moyens de les exploiter à des fins personnelles.

- Installez des logiciels espions sur les appareils de leurs cibles pour faire chanter les victimes.

Comment se protéger des hackers Black Hat ?

N'accédez pas aux données personnelles ou financières avec le Wi-Fi public

La plus grande menace pour la sécurité du Wi-Fi gratuit est la capacité du pirate à se positionner entre vous et le point de connexion. Ainsi, au lieu de parler directement avec le point d'accès, vous envoyez vos informations au pirate, qui les relaie ensuite.

Désactiver les fonctionnalités dont vous n'avez pas besoin

En dehors de votre Wi-Fi, toute fonctionnalité qui peut être un pont entre vous et les pirates est dangereuse, comme le GPS, le Bluetooth et certaines applications. Vous pouvez simplement les activer uniquement lorsque vous en avez besoin.

Choisissez judicieusement vos applications

Les applications sont un canal commun pour masquer les codes malveillants. Pour éviter cela, vous feriez mieux de télécharger et d'installer des programmes à partir de sites Web dignes de confiance au cas où certains liens vous apporteraient des virus dangereux et des programmes joints.

En outre, n'oubliez pas de mettre à jour vos applications régulièrement et de supprimer en temps opportun ces programmes inutiles.

Utilisez un mot de passe, un code de verrouillage ou un cryptage.

- Utilisez un gestionnaire de mots de passe cryptés réputé.

- Assurez-vous que vos mots de passe comportent au moins huit caractères, avec un mélange de majuscules et de minuscules, et incluent des chiffres ou d'autres caractères.

- Utilisez la fonction de cryptage du stockage.

- Réglez votre écran pour qu'il expire après cinq minutes ou moins.

Sauvegardez vos données à l'avance

Après avoir étudié la différence entre White Hat et Black Hat, vous avez une idée générale de ce qu'ils sont et comment les distinguer. Cependant, même si la photo a été montrée et qu'un plan de précaution a été divulgué, chaque détail ignoré peut vous permettre de devenir une cible exposée devant les pirates.

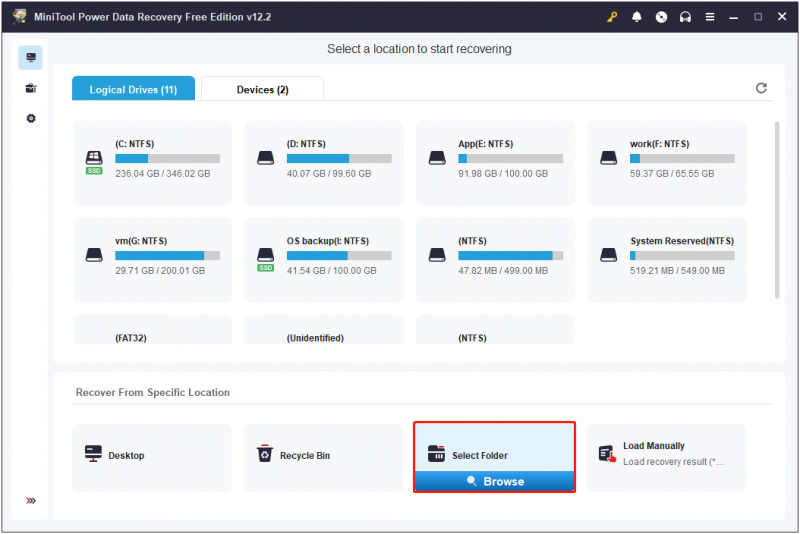

Pour minimiser vos pertes et éviter les plantages du système ou d'autres catastrophes graves causées par des pirates, la préparation d'un plan de sauvegarde peut toujours être votre dernier recours pour récupérer vos données perdues. MiniTool ShadowMaker se consacre à ce domaine depuis des années et voit de plus grandes avancées et percées.

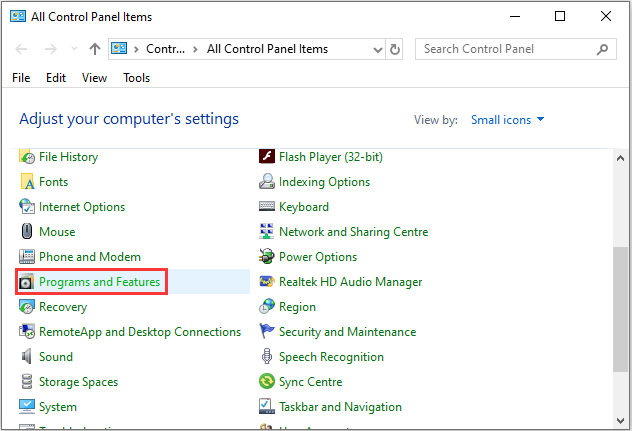

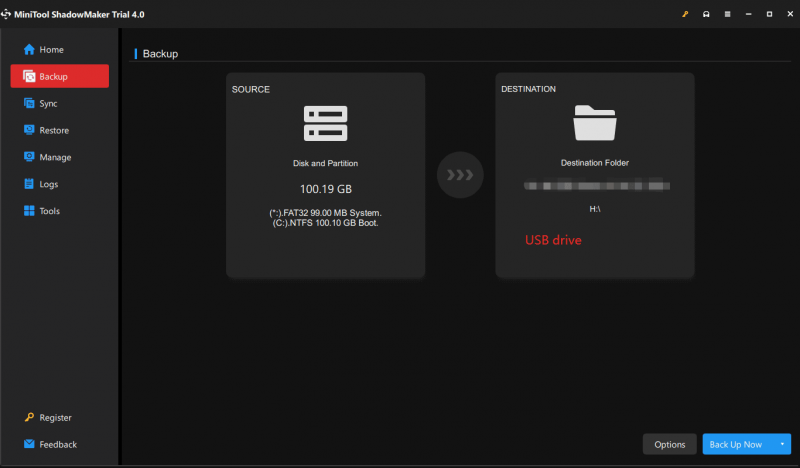

Pour sauvegarder avec MiniTool ShadowMaker, vous devez d'abord télécharger et installer le programme et vous obtiendrez une version d'essai gratuite pendant 30 jours.

Étape 1 : cliquez sur Continuer l'essai pour entrer dans le programme et passer au Sauvegarde languette.

Étape 2 : Cliquez sur le La source et dans la fenêtre contextuelle, vous pouvez choisir le contenu de la sauvegarde, y compris le système, le disque, la partition, le dossier et le fichier. Par défaut, le système a déjà été défini comme source de sauvegarde.

Étape 3 : Accédez à la Destination partie où vous pouvez voir quatre options contenant le Dossier du compte administrateur , Bibliothèques , L'ordinateur , et partagé . Choisissez ensuite votre chemin de destination. Et puis cliquez D'ACCORD pour enregistrer vos modifications.

Étape 4 : Cliquez sur le Sauvegarder maintenant l'option de démarrer le processus immédiatement ou la Sauvegarder plus tard possibilité de retarder la sauvegarde. La tâche de sauvegarde retardée est sur le Faire en sorte page.

De plus, avec MiniTool ShadowMaker, vous pouvez synchroniser vos fichiers ou cloner un disque. Les services dont vous pouvez profiter sont plus qu'une simple sauvegarde. Une des fonctions utiles - Restauration universelle – peut vous aider à résoudre le problème d'incompatibilité si vous souhaitez restaurer un système sur d'autres ordinateurs.

Conclusion :

Dans la plupart des cas, il est difficile d'empêcher totalement tous les événements de piratage si vous courez un risque élevé d'exposer vos données importantes et précieuses à l'extérieur, ce qui est assez facile à trouver dans ce monde connecté à Internet. Quoi qu'il en soit, certaines méthodes peuvent vous aider à minimiser les pertes et un plan de sauvegarde peut être votre dernier recours.

Si vous avez rencontré des problèmes lors de l'utilisation de MiniTool ShadowMaker, vous pouvez laisser un message dans la zone de commentaires suivante et nous vous répondrons dès que possible. Si vous avez besoin d'aide lors de l'utilisation du logiciel MiniTool, vous pouvez nous contacter via [e-mail protégé] .

FAQ sur les chapeaux blancs et les chapeaux noirs

Les chapeaux blancs sont-ils légaux ?Les chapeaux blancs méritent le respect légal. Mais les White Hats peuvent également avoir une exposition juridique et une vulnérabilité aux poursuites, même lorsqu'ils piratent des systèmes avec une bonne intention, mais le font essentiellement de manière non sollicitée ou non invitée dans le cadre d'un engagement contractuel formel par un mandant.

Quels sont les 3 types de hackers ?Il existe trois types de pirates bien connus dans le monde de la sécurité de l'information : les chapeaux noirs, les chapeaux blancs et les chapeaux gris. Ces descriptions de chapeaux colorés sont nées alors que les hackers essayaient de se différencier et de séparer les bons hackers des mauvais.

Les pirates au chapeau blanc sont-ils payés ?Le CEH est un titre indépendant du fournisseur et les professionnels certifiés CEH sont très demandés. Le salaire médian d'un hacker éthique est légèrement supérieur à 0,000, selon PayScale, et le haut de gamme peut atteindre bien plus de 0,000.

Comment les hackers black hat gagnent-ils de l'argent ?Il existe plusieurs façons de gagner de l'argent en tant que chapeau noir. Certains d'entre eux sont des pirates informatiques à louer; essentiellement des mercenaires en ligne. D'autres moyens incluent le vol des informations de carte de crédit des victimes, la vente des numéros sur le dark web ou l'utilisation de la machine d'une victime pour l'extraction de crypto.

![Comment réparer Dropbox a échoué lors de la désinstallation d'une erreur sous Windows [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/08/how-fix-dropbox-failed-uninstall-error-windows.png)

![Correction: l'adresse DNS du serveur est introuvable Google Chrome [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/08/fixed-server-dns-address-could-not-be-found-google-chrome.png)

![Comment désactiver lorsque Microsoft OneDrive continue de démarrer [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/27/how-disable-when-microsoft-onedrive-keeps-starting.png)