Principaux types de pirates informatiques que vous devez connaître – Protégez votre vie privée

Major Types Of Hackers You Need To Know Protect Your Privacy

La cybersécurité est ce qui préoccupe les gens et de nombreux types de pirates informatiques font leur apparition. Pour protéger votre cybersécurité contre ces pirates informatiques, vous devez en savoir quelque chose à leur sujet. Cet article sur le Site Web MiniTool vous guidera pour connaître les différents types de pirates informatiques et vous apprendra comment protéger votre vie privée.Que fait un hacker ?

Alors que les cyberactivités se multiplient et deviennent le principal enthousiasme dans les loisirs, certains, mal intentionnés, parviennent à briser le bouclier de protection des gens et se transforment en divers types de pirates informatiques. Ils se cachent dans le noir, verrouillent leurs cibles et infiltrent facilement les systèmes de leurs victimes.

Parfois, si le pirate informatique applique des méthodes de piratage de manière plus flexible et sophistiquée, il mettra plus de temps à craquer, voire ne pourra jamais décoder la technique. Le danger persiste donc.

Les pirates informatiques sont en hausse. Ils sont généralement dotés d’un cerveau et de compétences bien formés. Avec des objectifs différents et une expérience pratique, ils peuvent faire face avec flexibilité à toutes sortes d’urgences, incitant les victimes à laisser une faille de sécurité pour la prochaine infection.

Les pirates peuvent faire beaucoup de choses tant qu'ils infiltrent votre système, telles que :

- Installer un logiciel malveillant

- Voler ou détruire des données

- Interrompre les services

- Recueillir des informations auprès des utilisateurs

- …

Désormais, selon les objectifs et les techniques de piratage, nous pouvons classer certains principaux types de pirates informatiques. Pour des informations spécifiques sur les différents types de pirates informatiques, continuez à lire.

Types de pirates informatiques

Pirates au chapeau blanc

Tous les hackers sont-ils mauvais ? Non, depuis que des personnes hautement qualifiées rejoignent le groupe des hackers, de plus en plus de professionnels se montrent à la hauteur et explorent leurs techniques de hacking via des attaques simulées. Nous les appelons des hackers de sécurité éthiques ou des hackers au chapeau blanc.

Ils imiteront toutes les techniques de piratage possibles pour identifier les vulnérabilités de sécurité du système actuel. Ce faisant, les gens peuvent prendre des mesures rapides pour renforcer les faiblesses de la sécurité. Contrairement aux autres hackers, les hackers au chapeau blanc adhèrent souvent à une boussole morale bien développée et à des réglementations fondées sur la loi.

Pirates au chapeau noir

Les hackers au chapeau noir lancent des activités totalement contraires aux lois ou aux normes éthiques à des fins néfastes. Ils peuvent utiliser des logiciels malveillants, des ransomwares, des virus et d’autres tactiques pour perturber la défense d’un système. Ensuite, ces pirates criminels prendront les ordinateurs en otage ou voleront les noms d’utilisateur et les mots de passe, les numéros de carte de crédit et d’autres informations confidentielles.

Les techniques de piratage les plus courantes qu'ils utiliseront incluent Hameçonnage , Cheval de Troie , Spyware , logiciels publicitaires, Force brute , vol d'identité, rançongiciel , l'homme du milieu, les bombes logiques, le détournement de clics, le déni de service, etc.

Si vous souhaitez en savoir plus sur les hackers au chapeau blanc et les hackers au chapeau noir, vous pouvez lire cet article : [Expliqué] White Hat vs Black Hat – Quelle est la différence .

Pirates au chapeau gris

Les hackers au chapeau gris se situent quelque part entre ces deux significations : les hackers au chapeau blanc et les hackers au chapeau noir. Ils peuvent jouer le rôle de pirates informatiques ou d’experts en sécurité pour exécuter une série d’activités de piratage. Ces mesures peuvent parfois enfreindre les lois ou les normes éthiques, mais ne doivent pas être identifiées comme malveillantes.

Les pirates informatiques opèrent normalement dans la zone nébuleuse et n’ont pas d’intention malveillante typique d’un pirate informatique au chapeau noir.

Les pirates informatiques

Outre les types de chapeaux de hacker ci-dessus, les hackers red hat sont un groupe de hackers justiciers. Ils ont des intentions disparates en état d’opposition. Les hackers Red Hat ont tendance à utiliser leurs connaissances et leurs tactiques pour lutter contre les cybercriminels et les cyberguerres qui ne correspondent pas à leurs propres valeurs morales ou à leurs normes élevées de justice.

Ce que font les pirates informatiques Red Hat peut être illégal car parfois, ils peuvent appliquer des mesures agressives pour retenir les pirates informatiques Black Hat. Tout ce qu’ils font n’est pas simplement pour la cybersécurité, mais pour répondre à un désir de lutter contre les pirates informatiques au chapeau noir.

Pirates au chapeau vert

Un autre type de chapeau de hacker est celui des hackers au chapeau vert. Les hackers au chapeau vert sont un groupe de novices ou de débutants qui cherchent un moyen d’en apprendre davantage sur la cybersécurité et de développer leurs compétences. Ainsi, lors de leurs piratages, de nombreuses erreurs se produiront et causeront même des dommages irréversibles par accident.

Certains d’entre eux peuvent démarrer leur entreprise et ouvrir la voie pour devenir un excellent hacker au chapeau blanc, mais certains peuvent avoir des intentions malveillantes.

Pirates au chapeau bleu

Les pirates informatiques Blue Hat sont un groupe d'experts en cybersécurité impliqués dans des organisations qui nécessitent une protection plus élevée pour faire face aux menaces potentielles. Ces types de hackers ont normalement une formation professionnelle et sont invités à rejoindre des sociétés ou des organisations.

Ils effectueront des tests d’intrusion et détecteront les bogues et les vulnérabilités à améliorer avant la mise sur le marché du produit. Cette appellation n’est pas largement reconnue et beaucoup de gens les confondront avec des hackers à chapeau blanc.

Pirates de jeux

Comme son nom l’indique, les hackers de jeux font référence aux individus qui se concentrent sur le vol des caches de crédit des joueurs professionnels ou de leurs concurrents. Ces pirates peuvent également effectuer attaques par déni de service distribué (DDoS) pour évincer leurs concurrents du jeu.

Une fois, plus de quatre millions d’attaques de ce type ont été lancées ciblant la communauté mondiale des joueurs. Compte tenu de la grande valeur de l’industrie du jeu vidéo, de nombreux hackers se sont tournés vers ce domaine.

Enfants de script

Les Script Kiddies, dans un sens péjoratif, font référence à ces hackers débutants ayant peu d’expérience et de connaissances connexes. Les pirates utilisent souvent ce nom avec mépris car ils utilisent des outils de piratage avec peu de compréhension.

Les script kiddies sont souvent ignorés, mais ils sont dangereux et ont de mauvaises intentions de compromettre les systèmes informatiques d’autrui.

Hacktivistes

Les hacktivistes sont plus sérieux que les autres types d’attaques de pirates informatiques. Ils lancent l’attaque non pas pour l’appât du gain mais pour des causes politiques ou sociales. Les participants exploiteront les techniques numériques pour présenter leur mécontentement et leur résistance. Ils peuvent ainsi mettre en lumière un événement social ou politique.

Les ministères et les organisations gouvernementales sont les principales cibles de ces pirates informatiques, qui ne se contentent pas de les attaquer mais de les dégrader. Il est difficile de juger de leurs positions. Ils peuvent travailler pour des organisations hostiles ou promouvoir des questions liées à la liberté d'expression, aux droits de l'homme ou à l'éthique de l'information.

Les cryptojackers

Les cryptojackers font référence aux pirates informatiques qui exploitent un ordinateur pour extraire de la cryptomonnaie via l’utilisation non autorisée des ressources informatiques de quelqu’un d’autre. Ils infiltrent souvent l’ordinateur en incitant les victimes à installer involontairement un programme contenant des scripts malveillants.

Pirates informatiques parrainés par l'État

Ces pirates sont soutenus et parrainés par les États et peuvent développer des compétences plus high-tech et explorer des domaines plus avancés. vecteurs d'attaque . Ils œuvrent souvent dans l’intérêt d’une nation, dans le pays ou à l’étranger, et sont motivés par des facteurs politiques, militaires ou économiques.

Dans le contexte de la force nationale, ils peuvent accéder à une richesse de ressources dont ils ont besoin et développer de formidables capacités. Ils sont considérés comme l’un des types d’acteurs menaçants les plus dangereux.

Hackers d'élite

Les hackers d’élite sont considérés comme le niveau le plus élevé avec des années d’expérience en piratage informatique derrière leurs compétences et leur expertise. Ils peuvent être les meilleurs parmi les meilleurs en matière de piratage informatique, inventer de nouvelles façons de lancer des attaques et trouver et exploiter les vulnérabilités avant tout le monde.

Ils sont souvent associés à des activités de chapeau noir, mais parfois, ils agissent comme des pirates informatiques pour promouvoir la cybersécurité.

Lanceurs d’alerte

Les lanceurs d’alerte, ou initiés malveillants, sont des personnes/employés qui exposent des informations au public et ces informations sont considérées comme illégales, immorales, illicites, dangereuses ou frauduleuses.

En informatique, les lanceurs d’alerte sont des types qui volent des données privées pour attirer l’attention ou causer des dommages à l’organisation pour laquelle ils travaillent. Nous les jugeons pour ce qu’ils sont en fonction de ce qu’ils exposent.

Cyberterroristes

Les cyberterroristes font référence à une définition plus large incluant cyber-attaques qui intimident ou génèrent la peur au sein de la population cible. Ce qu’ils accomplissent peut être une attaque motivée par des raisons personnelles ou politiques et qui entraînera des menaces sur les infrastructures ou les réseaux critiques d’un pays.

Différentes organisations ont des définitions variées du cyberterrorisme. Par exemple, certaines organisations pensent que les cyberactivités qui ont menacé la vie des gens peuvent être qualifiées de cyberterrorisme.

Ces cyberterroristes lancent pour la plupart des attaques illégales à motivation politique contre des systèmes, des informations, des programmes et des données et incitent à la violence contre des cibles non combattantes. Ces cibles peuvent inclure le secteur bancaire, les installations militaires, les centrales électriques, les centres de contrôle du trafic aérien, les systèmes d’approvisionnement en eau, etc.

Pirates de réseaux de zombies

Les botnets sont conçus pour se développer, se propager et s'automatiser afin de soutenir des attaques à grande échelle. Parfois, les botnets semblent être de bons outils pour aider à réaliser des processus informatiques complexes, mais des botnets malveillants sont utilisés pour envoyer des messages malveillants. courrier indésirable ou voler les données des utilisateurs.

Un botnet est un réseau d’ordinateurs utilisé pour effectuer plusieurs tâches de routine et chaque appareil individuel contrôlé est appelé un PC zombie. Les pirates peuvent piloter les actions de ces robots zombies à distance et les appareils infectés peuvent atteindre des centaines, des milliers, voire des millions à la fois.

C’est pourquoi les pirates des réseaux de zombies peuvent mener des attaques à grand volume, mettant ainsi en péril un grand nombre de systèmes réseau.

Comment se protéger des pirates ?

Face à tant de menaces, nous devons prendre certaines mesures pour mieux nous protéger des pirates informatiques.

1. Utilisez un antivirus et un pare-feu pour effectuer protection en temps réel .

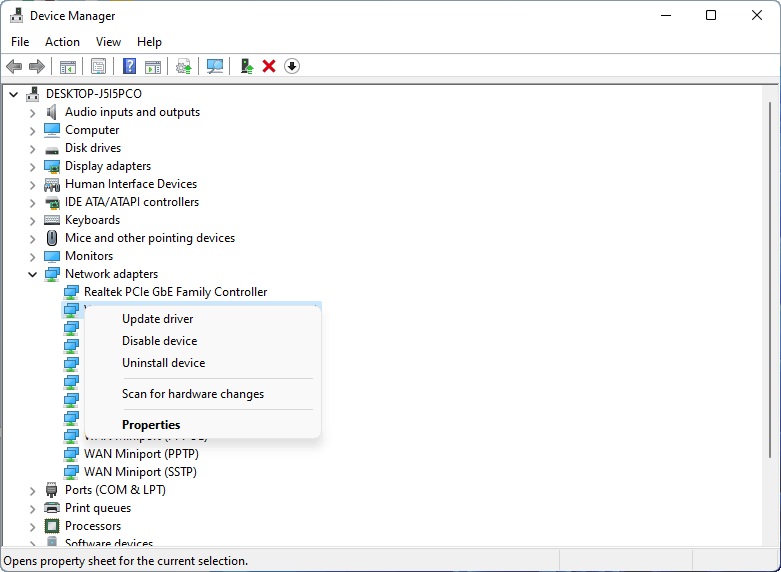

2. Effectuez des mises à jour régulières pour votre système et d'autres appareils.

3. Utilisez l'authentification à double facteur comme couche de sécurité supplémentaire pour vos données en ligne.

4. N’accédez pas aux données importantes liées à la confidentialité ou aux informations financières via le Wi-Fi public.

5. Désactivez certaines connexions inutiles, telles que le GPS, la connexion sans fil, le Bluetooth ou la géolocalisation.

6. Réfléchissez à deux fois avant d'installer une application, en particulier celles dont la source est inconnue. Si vous ne pouvez pas être certain de son authenticité, ne l’installez pas.

7. Restez sceptique quant aux liens et aux pièces jointes.

8. Utilisez un mot de passe fort et chiffrer les données privées sur votre appareil.

9. Soyez conscient des e-mails provenant de tiers inconnus et certains e-mails de phishing peuvent imiter quelqu'un que vous connaissez. Vous devez garder les yeux ouverts sur les contenus suspects.

10. Sauvegardez vos données ou votre système ; reconstruisez-le si nécessaire.

Expert en sauvegarde – MiniTool ShadowMaker

Nous sommes confrontés à la cybermenace et des mesures correctives doivent être préparées en cas d'accident. Ensuite, nous recommandons sauvegarde de données comme dernier recours pour minimiser votre perte. Cela peut vous aider à récupérer des données sauvegardées lorsque vous rencontrez toutes sortes de problèmes, tels que le système plante /erreurs ou corruption de lecteur/fichier.

MiniTool ShadowMaker est un logiciel de sauvegarde gratuit utilisé pour rapidement fichiers de sauvegarde & dossiers, systèmes, disques durs et partitions. Vous pouvez préparer un disque dur externe pour la sauvegarde des données, ce qui peut directement éviter le piratage.

MiniTool offre une série de fonctions fiables, telles que :

- Solutions de sauvegarde fiables

- Rapide restaurations du système

- Synchronisation automatique des fichiers

- Clonage de disque sécurisé

- Calendrier de sauvegarde flexible

- Gestion intelligente des sauvegardes

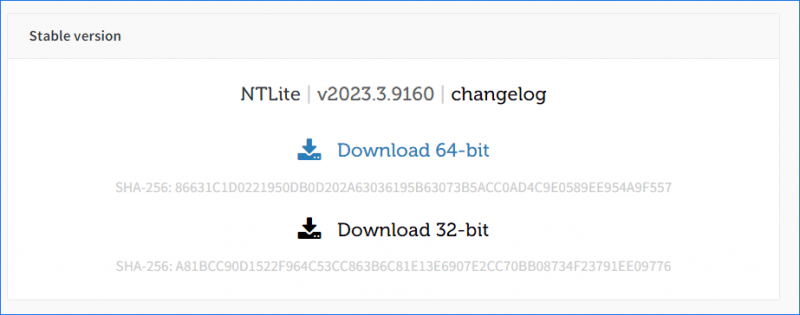

Téléchargez et installez ce programme et vous pourrez obtenir une version d'essai gratuite de 30 jours. Si vous souhaitez sauvegarder des données sur un disque dur externe, veuillez l'insérer avant de lancer le programme afin que le disque puisse être reconnu.

Essai de MiniTool ShadowMaker Cliquez pour télécharger 100% Propre et sûr

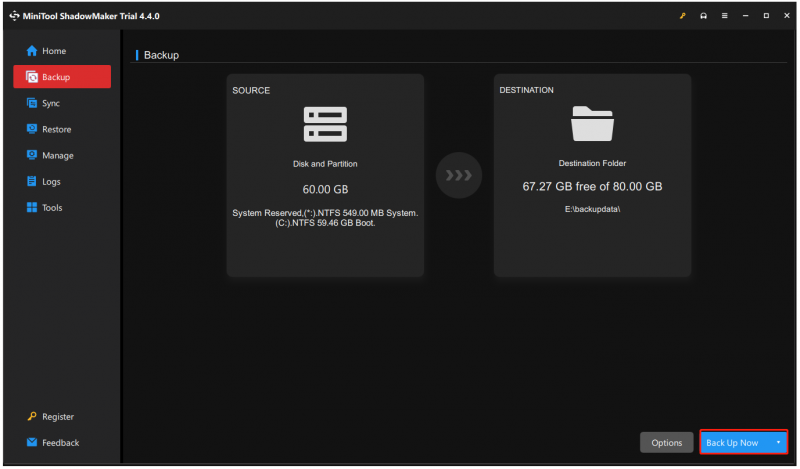

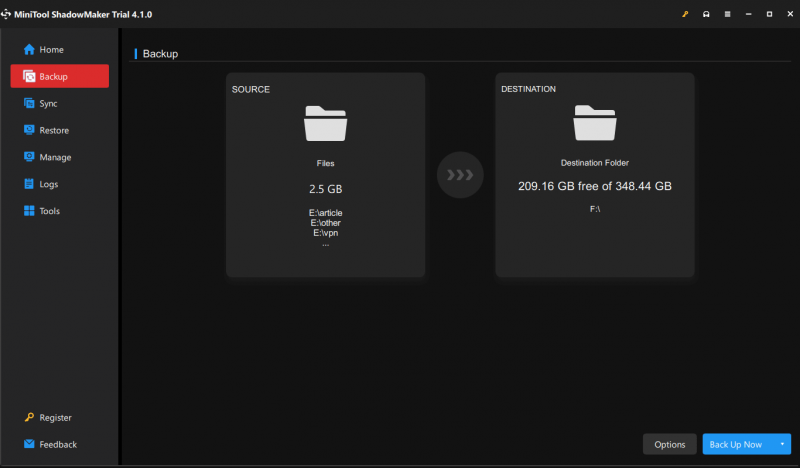

Étape 1 : Double-cliquez sur le programme et cliquez sur Continuer l'essai pour entrer dans l'interface.

Étape 2 : Dans le Sauvegarde onglet, choisissez l'onglet SOURCE pour choisir ce que vous souhaitez sauvegarder, puis accédez à la section DESTINATION section pour choisir où enregistrer la sauvegarde.

Étape 3 : Vous pouvez ensuite cliquer Possibilités pour configurer les paramètres de sauvegarde, tels que le mode de création d'image, la taille du fichier, la compression, etc., puis cliquez sur Sauvegarder maintenant pour démarrer la tâche immédiatement.

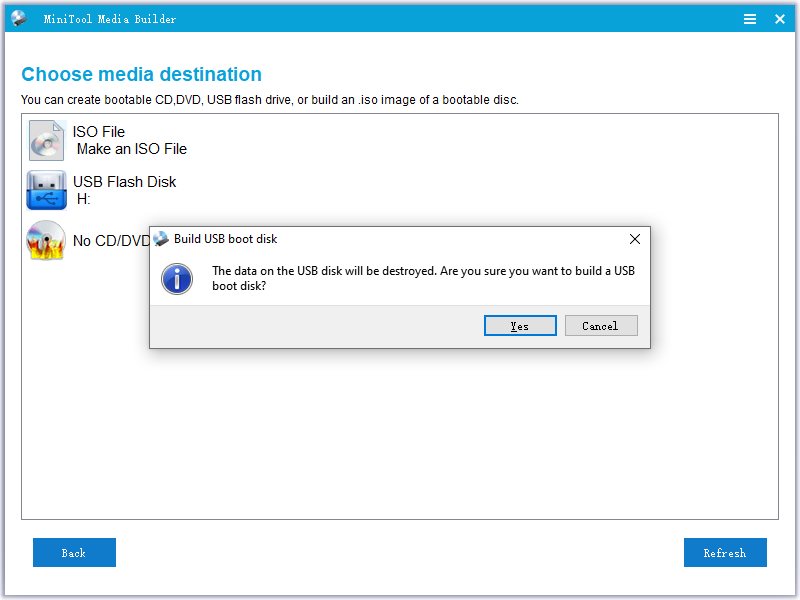

MiniTool possède une autre fonctionnalité qui permet aux utilisateurs de créer un support de secours amorçable de cette façon, votre système peut être restauré lorsque l'ordinateur ne parvient pas à démarrer. En cas de problèmes graves causés par des pirates informatiques, vous feriez mieux d’essayer celui-ci.

De plus, avec l'aide de MiniTool ShadowMaker, vous pouvez ajouter un menu de démarrage, crypter des images de sauvegarde et sauvegarder un ordinateur distant. Cela vaut la peine d'essayer de protéger votre PC avec un niveau plus élevé de sécurité des données.

Conclusion :

Cet article a présenté tous les types courants de pirates informatiques. Ils ont des objectifs différents et appliquent des techniques variées pour l’infection. Face à des ennemis aussi rusés, vous devez sensibiliser à la cybersécurité et suivre les astuces que nous proposons dans le contenu ci-dessus pour vous protéger des pirates informatiques.

Si vous rencontrez un problème lors de l'utilisation de MiniTool ShadowMaker, vous pouvez nous contacter via [e-mail protégé] et nous avons une équipe d'assistance professionnelle pour résoudre vos problèmes.

![Comment réparer l'erreur 10323 du développeur Call of Duty Vanguard sous Windows 10/11 ? [Astuces MiniTool]](https://gov-civil-setubal.pt/img/news/53/how-to-fix-call-of-duty-vanguard-dev-error-10323-windows-10/11-minitool-tips-1.png)

![Comment créer un raccourci sur le bureau pour les paramètres dans Windows 10/11 [MiniTool Tips]](https://gov-civil-setubal.pt/img/news/31/how-to-create-desktop-shortcut-for-settings-in-windows-10/11-minitool-tips-1.png)

![Comment désactiver la barre de jeu Xbox sous Windows 10: 3 méthodes [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/96/how-disable-xbox-game-bar-windows-10.png)

![Qu'est-ce que le service Windows Update Medic et comment le désactiver? [Actualités MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/54/what-is-windows-update-medic-service.png)

![Résolu - L'ordinateur s'allume et s'éteint à plusieurs reprises [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/58/solved-computer-turns.png)

![Comment récupérer des fichiers écrasés Windows 10 / Mac / USB / SD [MiniTool Tips]](https://gov-civil-setubal.pt/img/data-recovery-tips/94/how-recover-overwritten-files-windows-10-mac-usb-sd.jpg)

![Impossible de télécharger depuis Google Drive? - 6 façons [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/60/can-t-download-from-google-drive.png)

![Présentation de la carte d'extension, y compris son application [MiniTool Wiki]](https://gov-civil-setubal.pt/img/minitool-wiki-library/00/introduction-expansion-card-including-its-application.jpg)

![[Correctif complet] Utilisation élevée de la RAM du disque du processeur par le service de stratégie de diagnostic](https://gov-civil-setubal.pt/img/news/A2/full-fix-diagnostic-policy-service-high-cpu-disk-ram-usage-1.png)